Caused by: javax.net.ssl.SSLHandshakeException: Handshake failed

at com.android.org.conscrypt.OpenSSLEngineImpl.unwrap(OpenSSLEngineImpl.java:436)

at javax.net.ssl.SSLEngine.unwrap(SSLEngine.java:1006)

at org.glassfish.grizzly.ssl.SSLConnectionContext.unwrap(SSLConnectionContext.java:172)

at org.glassfish.grizzly.ssl.SSLUtils.handshakeUnwrap(SSLUtils.java:263)

at org.glassfish.grizzly.ssl.SSLBaseFilter.doHandshakeStep(SSLBaseFilter.java:603)

at org.glassfish.grizzly.ssl.SSLFilter.doHandshakeStep(SSLFilter.java:312)

at org.glassfish.grizzly.ssl.SSLBaseFilter.doHandshakeStep(SSLBaseFilter.java:552)

at org.glassfish.grizzly.ssl.SSLBaseFilter.handleRead(SSLBaseFilter.java:273)

at org.glassfish.grizzly.filterchain.ExecutorResolver$9.execute(ExecutorResolver.java:119)

at org.glassfish.grizzly.filterchain.DefaultFilterChain.executeFilter(DefaultFilterChain.java:284)

at org.glassfish.grizzly.filterchain.DefaultFilterChain.executeChainPart(DefaultFilterChain.java:201)

at org.glassfish.grizzly.filterchain.DefaultFilterChain.execute(DefaultFilterChain.java:133)

at org.glassfish.grizzly.filterchain.DefaultFilterChain.process(DefaultFilterChain.java:112)

at org.glassfish.grizzly.ProcessorExecutor.execute(ProcessorExecutor.java:77)

at org.glassfish.grizzly.nio.transport.TCPNIOTransport.fireIOEvent(TCPNIOTransport.java:561)

at org.glassfish.grizzly.strategies.AbstractIOStrategy.fireIOEvent(AbstractIOStrategy.java:112)

at org.glassfish.grizzly.strategies.WorkerThreadIOStrategy.run0(WorkerThreadIOStrategy.java:117)

at org.glassfish.grizzly.strategies.WorkerThreadIOStrategy.access$100(WorkerThreadIOStrategy.java:56)

at org.glassfish.grizzly.strategies.WorkerThreadIOStrategy$WorkerThreadRunnable.run(WorkerThreadIOStrategy.java:137)

at org.glassfish.grizzly.threadpool.AbstractThreadPool$Worker.doWork(AbstractThreadPool.java:565)

at org.glassfish.grizzly.threadpool.AbstractThreadPool$Worker.run(AbstractThreadPool.java:545)

at java.lang.Thread.run(Thread.java:818)

Caused by: javax.net.ssl.SSLProtocolException: SSL handshake terminated: ssl=0xa1f34200: Failure in SSL library, usually a protocol error

error:1408E0F4:SSL routines:SSL3_GET_MESSAGE:unexpected message (external/openssl/ssl/s3_both.c:498 0xac526e61:0x00000000)

at com.android.org.conscrypt.NativeCrypto.SSL_do_handshake_bio(Native Method)

at com.android.org.conscrypt.OpenSSLEngineImpl.unwrap(OpenSSLEngineImpl.java:423)

我认为问题出在TLS或密码套件上,可能是由于Android 5.0 Lollipop的更改,而不是证书的问题,因为其他客户端可以连接,但我无法弄清楚连接的客户端发生了什么,因为Android似乎不支持SSL调试。 该问题很可能与此问题非常相似,该问题尚未解决,但表明问题出在密码套件上。 Android错误8831381603developer-preview-1989似乎表明Android实现正确,但服务器配置或密码套件的实现可能存在问题。

我已经设置了以下服务器密码套件。

server.ssl.ciphers = TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

特别是,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA在Android API 11+的支持协议列表中。我已验证服务器支持此协议。

openssl s_client -connect server:port

返回

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-SHA

在openssl和Java之间的名称存在轻微不匹配,但是openssl文档表示它们是相同的加密套件。

我的服务器首先支持并协商与openssl客户端兼容的加密套件,该套件与Android 5.0兼容。我希望Android 5.0能够连接而没有问题,但实际上它失败了。

是否有人成功地将Android 5.0安全websocket连接到Tomcat?是否有已知可用的加密套件?是否有一种方法可以调试Android客户端SSL实现?

更新

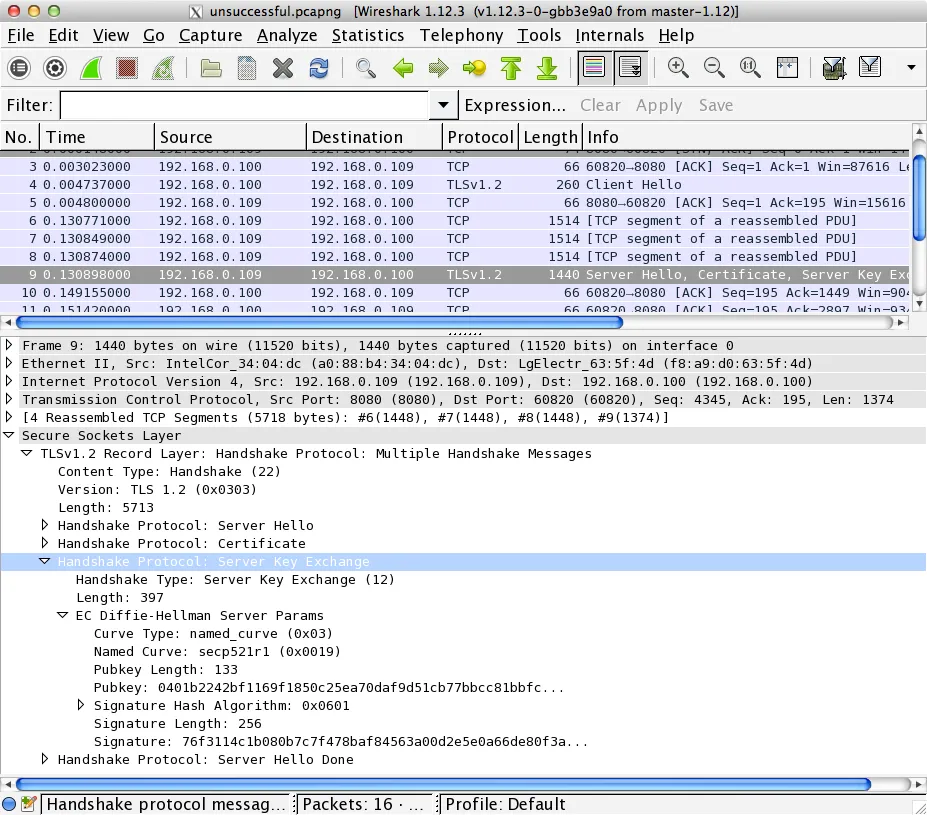

网络跟踪结果:

SYN -->

<-- SYN, ACK

ACK -->

<-- Data

ACK -->

<-- certificates, SSL/TLS params? 1

<-- 2

<-- 3

<-- 4

ACK -->

ACK -->

ACK -->

FIN(!), ACK -->

当Android 5.0设备(Nexus 5)接收到分为4-5个数据包的服务器证书信息时,它会响应一个可变数量(2-4个)的ACK,然后是FIN,ACK。在成功的跟踪中,客户端不会发送FIN。Android 5客户端似乎不喜欢从服务器获取的某些内容。

对于失败,服务器SSL调试信息显示:

http-nio-8080-exec-10, called closeOutbound()

http-nio-8080-exec-10, closeOutboundInternal()

http-nio-8080-exec-10, SEND TLSv1.2 ALERT: warning, description = close_notify

http-nio-8080-exec-10, WRITE: TLSv1.2 Alert, length = 2

[Raw write]: length = 7

0000: 15 03 03 00 02 01 00

更新2

这是一个基本的Tyrus Android应用程序,可供使用。

package edu.umd.mindlab.androidssldebug;

import android.support.v7.app.ActionBarActivity;

import android.os.Bundle;

import android.util.Log;

import android.view.Menu;

import android.view.MenuItem;

import android.widget.TextView;

import org.glassfish.tyrus.client.ClientManager;

import java.io.ByteArrayOutputStream;

import java.io.PrintStream;

import java.net.URI;

import javax.websocket.ClientEndpoint;

import javax.websocket.CloseReason;

import javax.websocket.OnClose;

import javax.websocket.OnError;

import javax.websocket.OnMessage;

import javax.websocket.OnOpen;

import javax.websocket.Session;

@ClientEndpoint

public class MainActivity extends ActionBarActivity {

public static final String TAG = "edu.umd.mindlab.androidssldebug";

final Object annotatedClientEndpoint = this;

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

}

@Override

protected void onStart(){

super.onStart();

final Object annotatedClientEndpoint = this;

new Thread(new Runnable(){

@Override

public void run() {

try {

URI connectionURI = new URI("wss://mind7.cs.umd.edu:8080/test");

ClientManager client = ClientManager.createClient();

Object clientEndpoint = annotatedClientEndpoint;

client.connectToServer(clientEndpoint, connectionURI);

}

catch(Exception e){

ByteArrayOutputStream byteStream = new ByteArrayOutputStream();

PrintStream printStream = new PrintStream(byteStream);

e.printStackTrace(printStream);

final String message = byteStream.toString();

Log.e(TAG, message);

e.printStackTrace();

runOnUiThread(new Runnable() {

public void run() {

TextView outputTextView = (TextView) findViewById(R.id.outputTextView);

outputTextView.setText(message);

}

});

}

}

}).start();

}

@Override

public boolean onCreateOptionsMenu(Menu menu) {

// Inflate the menu; this adds items to the action bar if it is present.

getMenuInflater().inflate(R.menu.menu_main, menu);

return true;

}

@Override

public boolean onOptionsItemSelected(MenuItem item) {

// Handle action bar item clicks here. The action bar will

// automatically handle clicks on the Home/Up button, so long

// as you specify a parent activity in AndroidManifest.xml.

int id = item.getItemId();

//noinspection SimplifiableIfStatement

if (id == R.id.action_settings) {

return true;

}

return super.onOptionsItemSelected(item);

}

@OnOpen

public void onOpen(Session session) {

Log.i(TAG, "opened");

runOnUiThread(new Runnable() {

public void run() {

TextView outputTextView = (TextView) findViewById(R.id.outputTextView);

outputTextView.setText("opened");

}

});

}

@OnMessage

public void onMessage(String message, Session session) {

Log.i(TAG, "message: " + message);

}

@OnClose

public void onClose(Session session, CloseReason closeReason) {

Log.i(TAG, "close: " + closeReason.toString() );

}

@OnError

public void onError(Session session, Throwable t) {

final String message = "error: " + t.toString();

Log.e(TAG, message);

runOnUiThread(new Runnable() {

public void run() {

TextView outputTextView = (TextView) findViewById(R.id.outputTextView);

outputTextView.setText(message);

}

});

}

}

s_client。 - jww