`az ad app create --display-name "$appName" --identifier-uris "https://$tenantDomain/$appName" --reply-urls "$replyUrl" --oauth2-allow-implicit-flow true`

不是我期望的,也不是我想要的

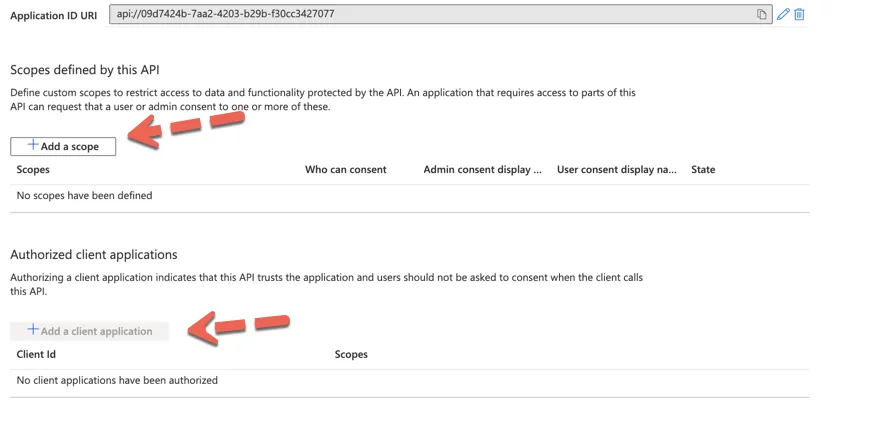

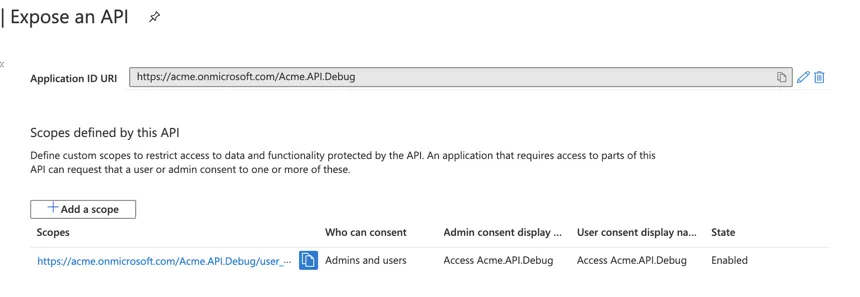

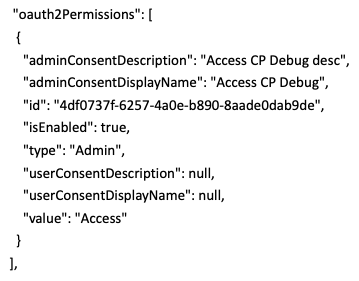

因此,我从创建命令中删除了--identifier-urls,并手动添加了我想要的范围。然后,我可以通过清单在OAuth2Permissions下看到我想要的内容,如下所示。我能否使用新的guid将其放入manifest.json并进行插入?

有哪些CLI命令支持明确支持定义作用域? 然后添加客户端应用程序时,我需要选择定义的范围,这如何引用?

文档非常稀少,我认为。此参考非常有帮助,但其中没有任何关于添加范围和客户端的信息。https://learn.microsoft.com/en-us/cli/azure/ad?view=azure-cli-latest。非常感谢提供示例或文档的任何帮助。