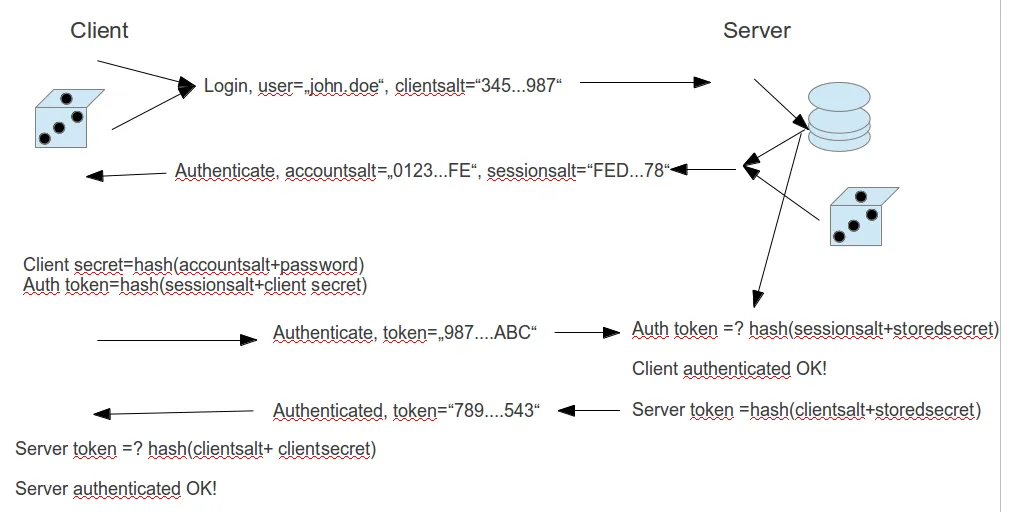

我正在创建一个基于异步套接字的客户端服务器通信,我的客户端将向服务器发送用户名和密码,然后服务器将回复账户是否有效。因此,我希望保护这些步骤,以便没有人可以记录对话并将其发送给我的客户端,从而实现非法进入秘密数据。

【简化问题】如何安全地验证客户端与服务器之间的身份?

【注意】我知道SSL,但我无法支付证书费用,因此我需要一种免费的替代方案来提供客户端和服务器之间的安全通信。

【简化问题】如何安全地验证客户端与服务器之间的身份?

【注意】我知道SSL,但我无法支付证书费用,因此我需要一种免费的替代方案来提供客户端和服务器之间的安全通信。