@Html.ActionLink("Test","Oper","Home"),授权标头中的令牌并根据我的标准对其进行验证。 我不知道缺了什么,但它总是返回HTTP 401代码。文件

HomeController.cs

private string GenerateJSONWebToken(UserPaul userinfo)

{

var securityKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_config["Jwt:Key"]));

var credentials = new SigningCredentials(securityKey, SecurityAlgorithms.HmacSha256);

var claims = new[]

{

new Claim(JwtRegisteredClaimNames.Sub,userinfo.Username),

new Claim(JwtRegisteredClaimNames.Email,userinfo.Email),

new Claim(JwtRegisteredClaimNames.Jti,Guid.NewGuid().ToString()),

};

var token = new JwtSecurityToken(

issuer: _config["Jwt:Issuer"],

audience: _config["Jwt:Issuer"],

claims,

expires: DateTime.Now.AddMinutes(10),

signingCredentials: credentials

);

var encodetoken = new JwtSecurityTokenHandler().WriteToken(token);

var cookieOptions = new CookieOptions();

cookieOptions.HttpOnly = true;

cookieOptions.Expires = DateTime.Now.AddMinutes(1);

//cookieOptions.Domain = Request.Host.Value;

cookieOptions.Path = "/";

Response.Cookies.Append("jwt", encodetoken, cookieOptions);

return encodetoken;

}

[HttpPost]

public IActionResult Login()

{

string AccountNumber="TestUser";

JWTtokenMVC.Models.TestContext userQuery = new JWTtokenMVC.Models.TestContext();

var query = userQuery.Testxxxx.Where(N => N.UserId ==AccountNumber).FirstOrDefault();

IActionResult response = Unauthorized();

if (query != null)

{

var tokenStr = GenerateJSONWebToken(query);

response = Ok(new { token = tokenStr });

}

return response;

}

[Authorize]

[HttpGet("Home/Oper")]

public IActionResult Oper()

{

var authenticationCookieName = "jwt";

var cookie = HttpContext.Request.Cookies[authenticationCookieName];

List<Test_SHOW> sHOWs = new List<Test_SHOW>();

JWTtokenMVC.Models.Test.TestContext userQuery= new JWTtokenMVC.Models.Test.TestContext();

var query = userQuery.Test.Select(T => new Test_SHOW

{number= T.number,name= T.name,mail= T.mail}).OrderBy(o => o.Iid);

sHOWs.AddRange(query);

return View("Views/Home/Oper.cshtml", sHOWs);

}

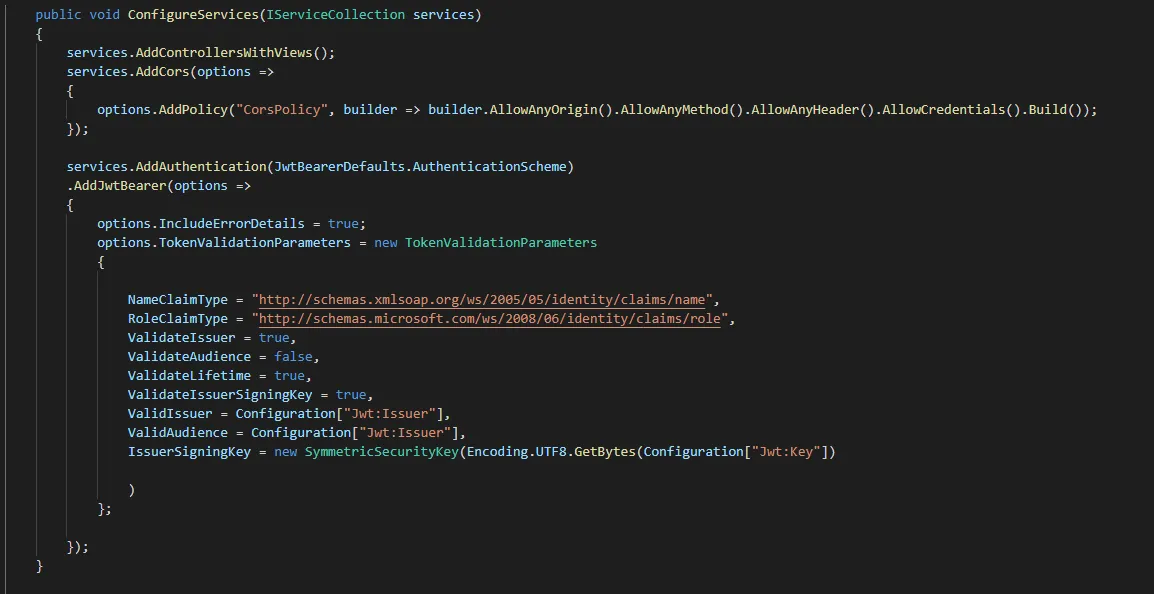

这是Startup.cs的代码。

using System;

using System.Collections.Generic;

using System.Linq;

using System.Threading.Tasks;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.AspNetCore.HttpsPolicy;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.Extensions.Hosting;

using Microsoft.Extensions.FileProviders;

using System.IO;

using Microsoft.IdentityModel.Tokens;

using System.Text;

using Microsoft.AspNetCore.Authentication.JwtBearer;

namespace JWTtokenMVC

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

}

public IConfiguration Configuration { get; }

// This method gets called by the runtime. Use this method to add services to the container.

public void ConfigureServices(IServiceCollection services)

{

services.AddControllersWithViews();

services.AddCors(options =>

{

options.AddPolicy("CorsPolicy", builder => builder.AllowAnyOrigin().AllowAnyMethod().AllowAnyHeader().AllowCredentials().Build());

});

services.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

.AddJwtBearer(options =>

{

options.IncludeErrorDetails = true;

options.TokenValidationParameters = new TokenValidationParameters

{

NameClaimType ="http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name",

RoleClaimType = "http://schemas.microsoft.com/ws/2008/06/identity/claims/role",

ValidateIssuer = true,

ValidateAudience = false,

ValidateLifetime = true,

ValidateIssuerSigningKey = true,

ValidIssuer = Configuration["Jwt:Issuer"],

ValidAudience = Configuration["Jwt:Issuer"],

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(Configuration["Jwt:Key"])

)

};

});

}

// This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

else

{

app.UseExceptionHandler("/Home/Error");

// The default HSTS value is 30 days. You may want to change this for production scenarios, see https://aka.ms/aspnetcore-hsts.

app.UseHsts();

}

app.UseHttpsRedirection();

app.UseStaticFiles();

app.UseStaticFiles(new StaticFileOptions

{

FileProvider = new PhysicalFileProvider(Path.Combine(Directory.GetCurrentDirectory(), "node_modules")),

RequestPath = "/" + "node_modules"

});

app.UseCookiePolicy();

app.UseRouting();

app.UseAuthentication();

app.UseAuthorization();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllerRoute(

name: "default",

pattern: "{controller=Home}/{action=Index}/{id?}");

});

}

}

}

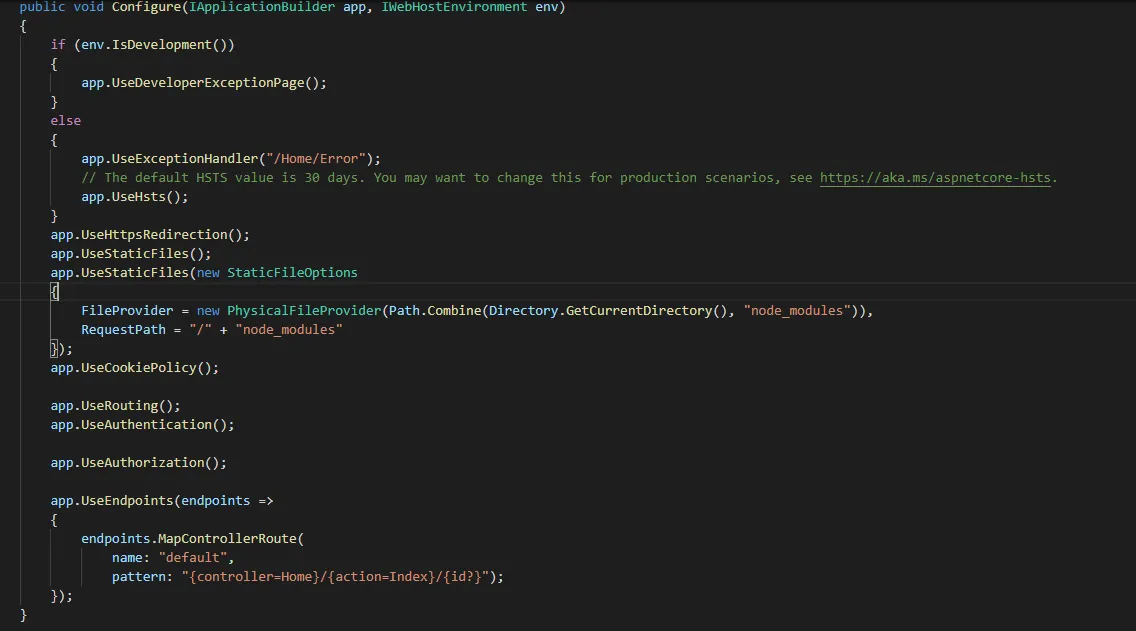

Startup.cs 图片

Startup.cs 添加 UseAuthentication