我正尝试在我的 asp.net core webAPI 上尽可能简单地实现 JWT 身份验证。我不知道我缺少了什么,但即使使用正确的 bearer token,它始终返回 401。

以下是我的 configureServices 代码:

public void ConfigureServices(IServiceCollection services)

{

services.AddAuthentication(x =>

{

x.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

x.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

}).AddJwtBearer(

x =>

{

x.RequireHttpsMetadata = false;

x.SaveToken = true;

x.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes("A_VERY_SECRET_SECURITY_KEY_FOR_JWT_AUTH")),

ValidateAudience = false,

ValidateIssuer = false,

};

}

);

services.AddControllers();

services.AddDbContext<dingdogdbContext>(options =>

options.UseSqlServer(Configuration.GetConnectionString("dingdogdbContext")));

}

这是我生成令牌的方式

[AllowAnonymous]

[HttpPost("/Login")]

public ActionResult<User> Login(AuthModel auth)

{

var user = new User();

user.Email = auth.Email;

user.Password = auth.Password;

//var user = await _context.User.SingleOrDefaultAsync(u=> u.Email == auth.Email && u.Password==auth.Password);

//if(user==null) return NotFound("User not found with this creds");

//starting token generation...

var tokenHandler = new JwtSecurityTokenHandler();

var seckey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes("A_VERY_SECRET_SECURITY_KEY_FOR_JWT_AUTH"));

var signingCreds = new SigningCredentials(seckey, SecurityAlgorithms.HmacSha256Signature);

var token = tokenHandler.CreateToken(new SecurityTokenDescriptor

{

Subject = new System.Security.Claims.ClaimsIdentity(new Claim[] { new Claim(ClaimTypes.Name, user.Id.ToString()) }),

SigningCredentials = signingCreds,

Expires = DateTime.UtcNow.AddDays(7),

});

user.Token = tokenHandler.WriteToken(token);

return user;

}

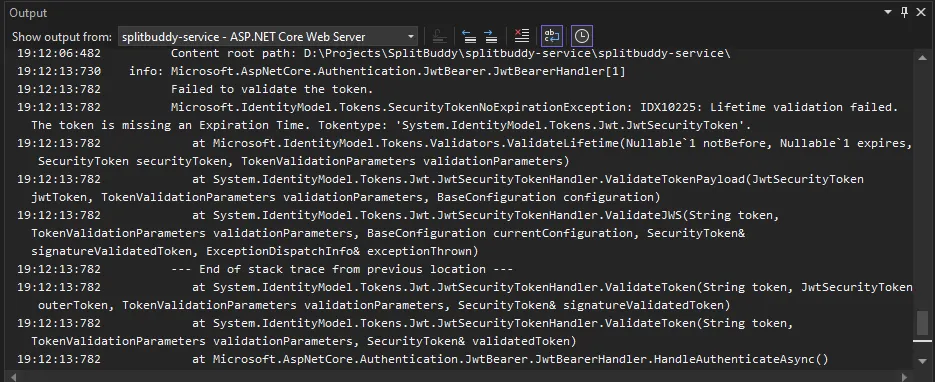

我在 app.useRouting() 后添加了 app.useAuthorization()。当我向 /Login 发送 POST 请求时,会收到令牌。但是,当我在 Postman 中使用该令牌查询任何其他端点时(将令牌添加到授权/JWT中),每次都会收到“401未经授权”的错误消息。我还有什么遗漏的吗?