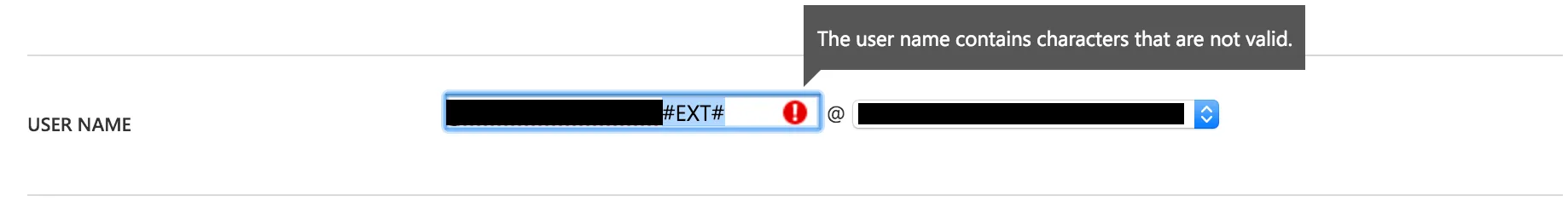

当我们使用Graph API在Active Directory中创建用户时,一些字符会被附加到用户名后面(#EXT#)。这使得在AD B2C的界面中无法编辑用户(文档中记录的问题),也无法使用ADAL 2.23(Active Directory身份验证库)进行登录。

特别地,当我们使用

此致。

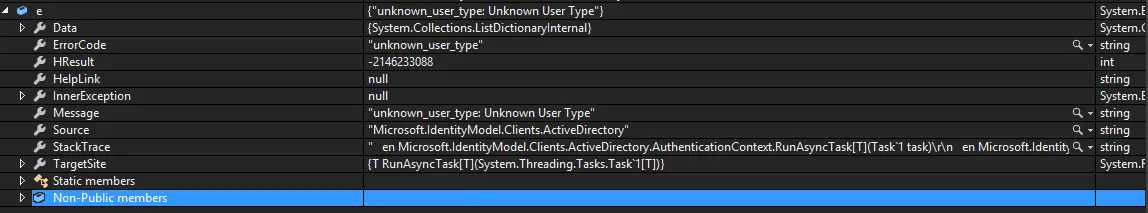

AcquireToken(username, password)方法时,会出现一个错误(unknown_user_type)。该错误如下:

为什么会发生这种情况?有解决方案或解决方法吗?此致。

#EXT#,而是 Azure AD 本身。 - Philippe Signoret