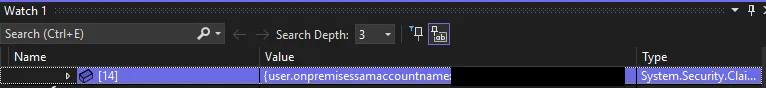

我一直在尝试在我的 ID Token 中返回 onpremisessamaccountname,但似乎不能正确地使用语法。已经尝试了以下方法:

"optionalClaims": {

"idToken": [

{

"name": "onprem_sam_account_name",

"source": "user",

"essential": true,

"additionalProperties": []

}

],

"optionalClaims": {

"idToken": [

{

"name": "onprem_sam_account_name",

"source": "user.onpremsamaccountname",

"essential": true,

"additionalProperties": [] }

],

"optionalClaims": {

"idToken": [

{

"name": "onprem_sam_account_name",

"source": "user.onprem_sam_account_name",

"essential": true,

"additionalProperties": [] }

],