我正在尝试使用Serverless创建 AWS Lambdas,并在使用命令serverless project create创建项目时遇到以下错误。

AccessDenied: User: arn:aws:iam::XXXXXXXXX:user/XXXXXXXXX is not authorized to perform: cloudformation:CreateStack on resource: arn:aws:cloudformation:us-east-1:XXXXXXXXX:stack/XXXXXXXXX-development-r/*

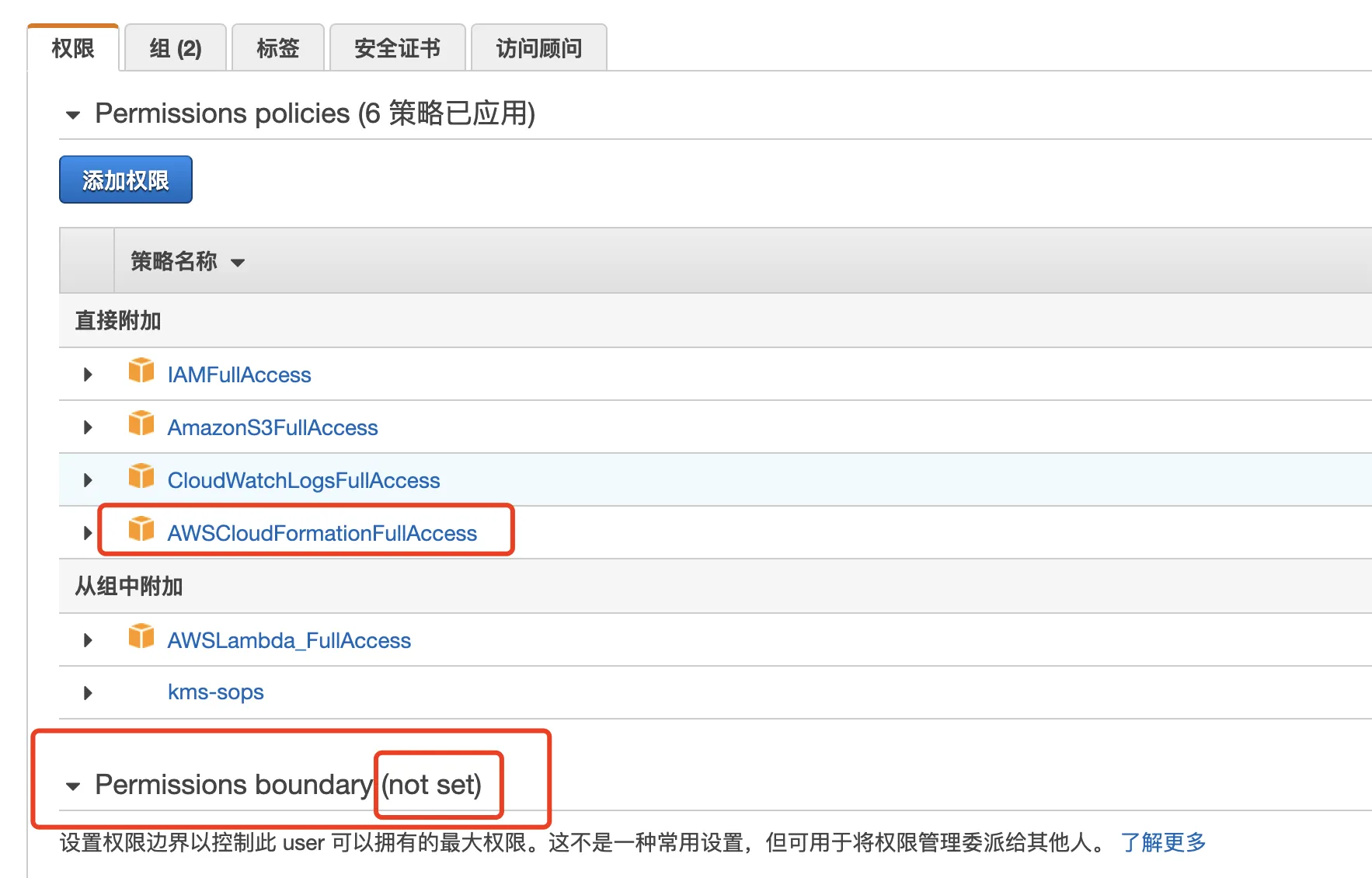

我已经创建了一个用户并授予了以下权限:

- AWSLambdaFullAccess

- AmazonS3FullAccess

- CloudFrontFullAccess

- AWSCloudFormationReadOnlyAccess(没有

AWSCloudFormationFullAccess权限可以授予)

我该如何继续?还需要授予哪些其他权限?

AWSCloudFormationFullAccess的策略。 - a2k42