我在Lambda测试期间尝试获取用户池中的所有用户时遇到了以下错误。

"errorType": "AccessDeniedException",

"errorMessage": "User: arn:aws:iam::123456789:user/xxxxx is not authorized to perform: cognito-idp:ListUsers on resource: arn:aws:cognito-idp:us-west-2:123456789:userpool/us-west-2_abcdefg",

我的Lambda代码:

var AWS = require('aws-sdk');

exports.handler = () => {

var params = {

UserPoolId: 'us-west-2_abcdefg',

}

return new Promise((resolve, reject) => {

AWS.config.update({ region: 'us-west-2', 'accessKeyId': 'accesskey', 'secretAccessKey': 'secretkey' });

var cognitoidentityserviceprovider = new AWS.CognitoIdentityServiceProvider();

cognitoidentityserviceprovider.listUsers(params, (err, data) => {

if (err) {

console.log(err);

reject(err)

}

else {

console.log("data", data);

resolve(data)

}

})

});

};

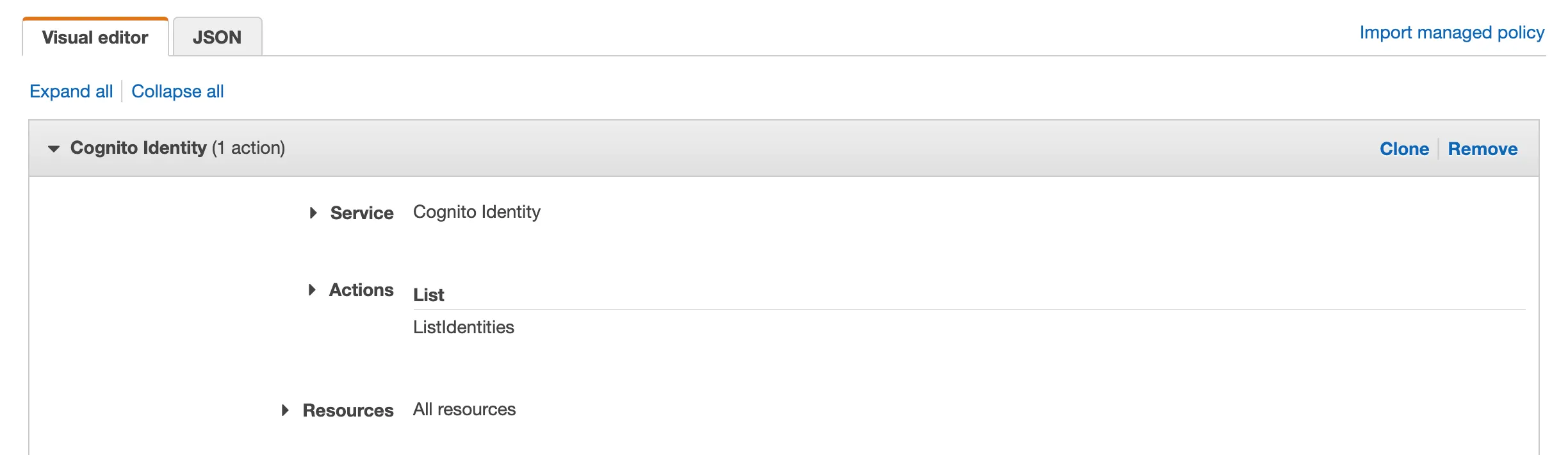

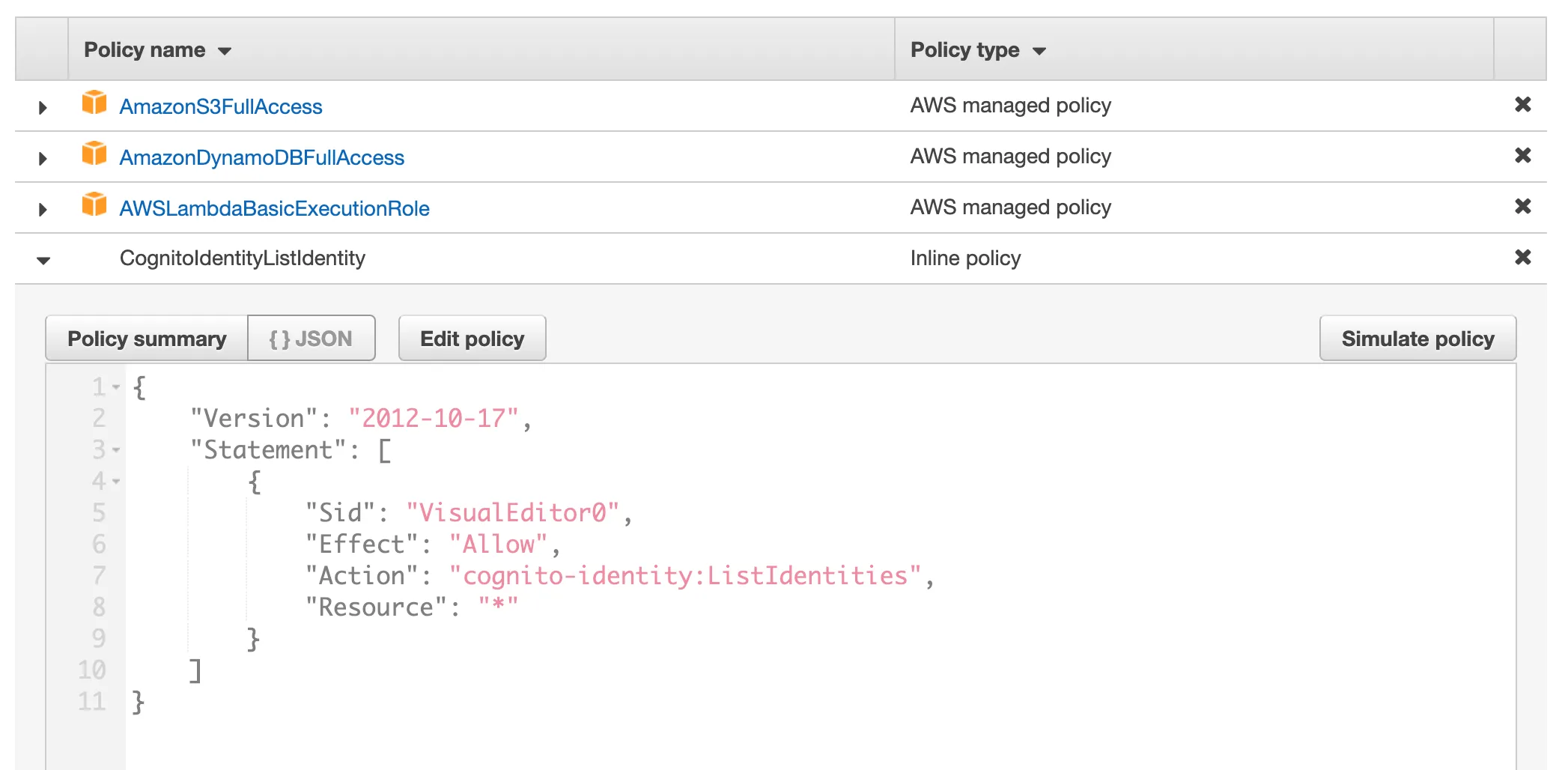

我知道我应该更新策略的json文件,但有人能提供详细的步骤来更新json策略吗?