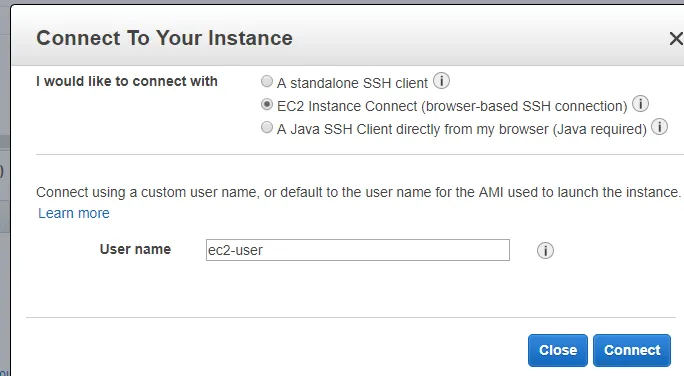

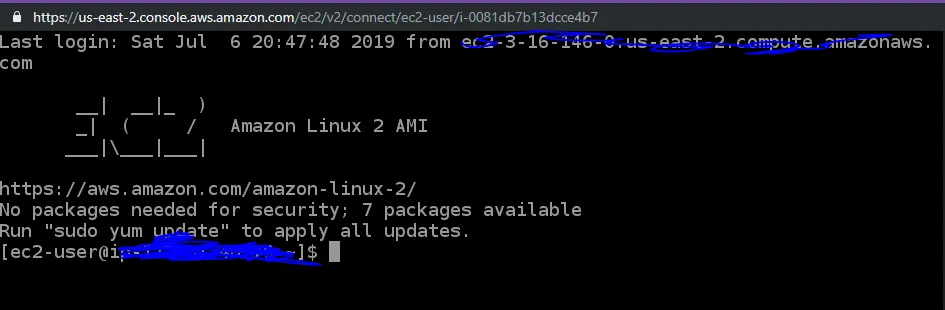

我正在使用2019年6月发布的新型EC2浏览器SSH连接功能来访问EC2。这非常方便,因为我使用的是Windows系统,使用PuTTy进行AWS身份验证配置很麻烦,而且传统的浏览器SSH提供程序从未完全适合我的需求。

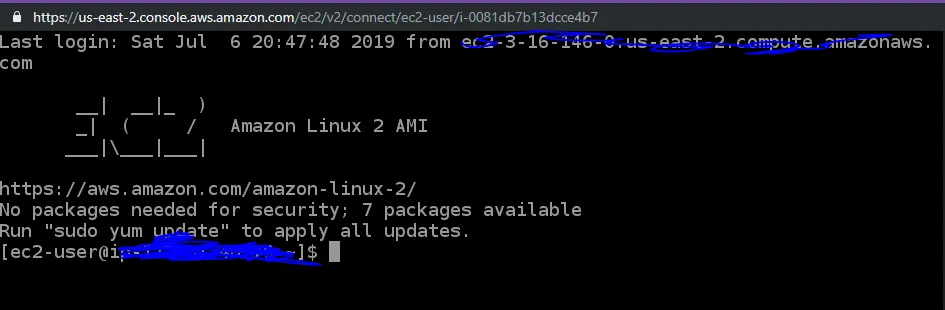

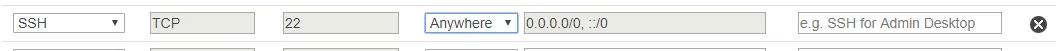

我可以通过AWS控制台连接到EC2实例,如下所示: 如果启用了任何IP地址的SSH,则可以正常运行。但是,当我将SSH安全组设置为我的IP地址时,SSH shell就会挂起。

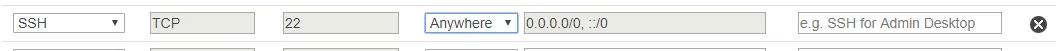

如果启用了任何IP地址的SSH,则可以正常运行。但是,当我将SSH安全组设置为我的IP地址时,SSH shell就会挂起。 我确认这是我的正确公共IP地址,并尝试使用我的私有IPV4地址 - 但没有成功。但是,当将CIDR块设置为anywhere时,连接就可以正常工作。

我确认这是我的正确公共IP地址,并尝试使用我的私有IPV4地址 - 但没有成功。但是,当将CIDR块设置为anywhere时,连接就可以正常工作。

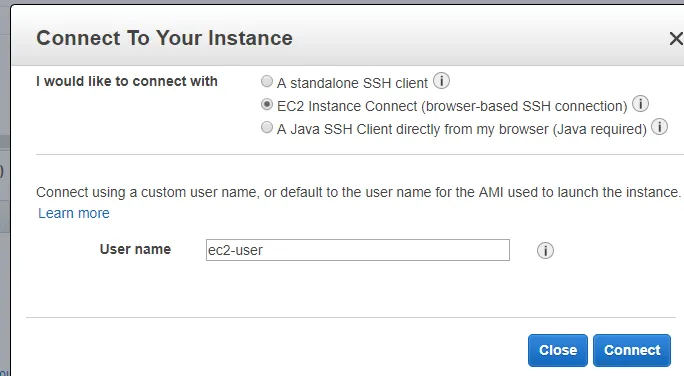

我想,也许这个新特性在某个地方使用了代理shell,因此我需要允许访问该中介的地址。我是在家中办公桌面上进行操作,而不是在企业或复杂的环境中,并且使用我的根AWS凭据(是的,我知道这是一个最糟糕的做法)。

我想,也许这个新特性在某个地方使用了代理shell,因此我需要允许访问该中介的地址。我是在家中办公桌面上进行操作,而不是在企业或复杂的环境中,并且使用我的根AWS凭据(是的,我知道这是一个最糟糕的做法)。

我可以通过AWS控制台连接到EC2实例,如下所示:

如果启用了任何IP地址的SSH,则可以正常运行。但是,当我将SSH安全组设置为我的IP地址时,SSH shell就会挂起。

如果启用了任何IP地址的SSH,则可以正常运行。但是,当我将SSH安全组设置为我的IP地址时,SSH shell就会挂起。 我确认这是我的正确公共IP地址,并尝试使用我的私有IPV4地址 - 但没有成功。但是,当将CIDR块设置为anywhere时,连接就可以正常工作。

我确认这是我的正确公共IP地址,并尝试使用我的私有IPV4地址 - 但没有成功。但是,当将CIDR块设置为anywhere时,连接就可以正常工作。

我想,也许这个新特性在某个地方使用了代理shell,因此我需要允许访问该中介的地址。我是在家中办公桌面上进行操作,而不是在企业或复杂的环境中,并且使用我的根AWS凭据(是的,我知道这是一个最糟糕的做法)。

我想,也许这个新特性在某个地方使用了代理shell,因此我需要允许访问该中介的地址。我是在家中办公桌面上进行操作,而不是在企业或复杂的环境中,并且使用我的根AWS凭据(是的,我知道这是一个最糟糕的做法)。