我在我的Asp.net MVC应用程序中使用MachineKey.Protect()方法来加密通过查询字符串传递的id。

这是我用于加密/解密的代码:

public static string Encrypt(this string expression)

{

if (string.IsNullOrEmpty(expression))

return string.Empty;

byte[] stream = Encoding.Unicode.GetBytes(expression);

byte[] encodedValue = MachineKey.Protect(stream);

return HttpServerUtility.UrlTokenEncode(encodedValue);

}

public static string Decrypt(this string expression)

{

if (string.IsNullOrEmpty(expression))

return string.Empty;

byte[] stream = HttpServerUtility.UrlTokenDecode(expression);

byte[] decodedValue = MachineKey.Unprotect(stream);

return Encoding.Unicode.GetString(decodedValue);

}

这是我 web.config 文件中的 MachineKey 元素:

<system.web>

.

.

.

<machineKey validationKey="xxx" decryptionKey="xxx" validation="SHA1" decryption="AES" />

</system.web>

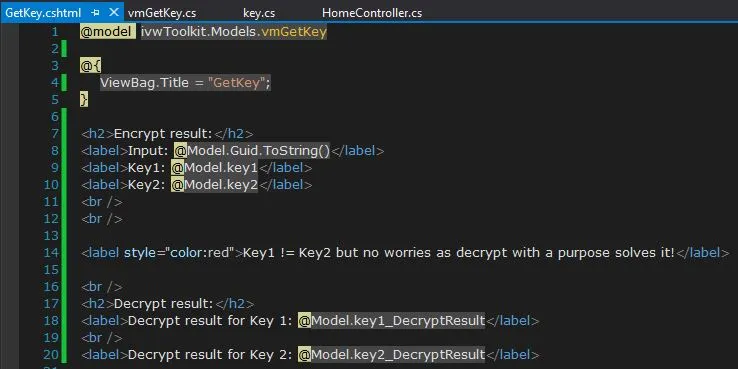

问题在于加密ID不是持久的。每次调用该方法,我都会得到一个新的加密表达式。如何使其持久化?