我正在使用Windows运行本地App Engine来开发我的Golang项目。我遇到了

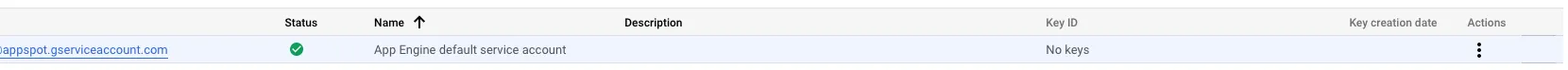

googleapi:Error 403报错:Permission 'cloudkms.cryptoKeyVersions.useToEncrypt' denied on resource 'projects/xxxx/locations/xxxx/keyRings/xxx/cryptoKeys/xxx'(或者它可能不存在). 我通过设置环境变量GOOGLE_APPLICATION_CREDENTIALS为服务账户xxxx.json的值,解决掉了这个问题。后来在GCP App Engine上部署时,出现了相同的错误googleapi:Error 403.....。那么如何在GCP App Engine中设置GOOGLE_APPLICATION_CREDENTIALS呢?

GOOGLE_APPLICATION_CREDENTIALS。我已经检查过了。在AE Docker镜像中,我设置的每个环境变量都存在,除了那个。我想我必须找到一种方法将我的笔记本电脑连接到生产环境,以便它可以签署URL。 - Throw Away Account