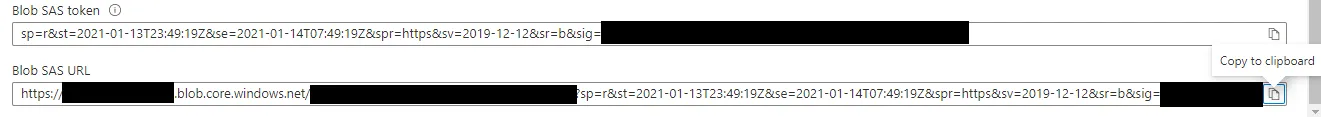

我们刚刚开始使用Azure存储。在我们的场景中,我们上传到私有blob,随后需要从我们的客户端应用程序直接访问,例如图像。

是否有一种方式可以使用包含访问密钥的URL来访问Azure存储中的私有blob?

在微软文档中找到的唯一方法是通过Blob URI进行简单的URL访问,例如通过使用.net API列出Blob时给出的CloudBlockBlob实例的URI属性。

自然地,从Web浏览器访问失败,因为Blob不是公有的。

但是,我们可以使URL也包括访问密钥,以允许经过授权的客户端访问Blob吗?