我已经阅读了几篇关于单点登录(sso)的文章,但是在我的脑海中还没有找到答案。

场景:

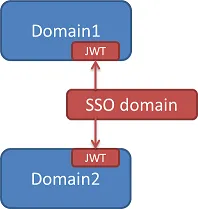

- 我的公司想要使用jwt实现sso机制。

- 公司有2个不同的域名,分别为abc.com和xyz.com,简写为abc和xyz。

- 还有一个主域名(masterdomain)用于管理客户端身份验证。

- 用户X首先想要登录abc。

- abc将凭证发送到masterdomain进行身份验证,然后创建一个签名的jwt以便发送回abc。

- abc将该jwt保存在cookie中。

- 一段时间后,如果在同一台计算机上尝试登录abc,系统将不会询问凭据并自动登录用户。

问题:

如果用户尝试在xyz域中打开页面,系统如何知道用户以前已经登录过?我的意思是xyz域无法访问包含jwt的abc cookie。应该发送哪些信息给xyz,表明用户X正在尝试登录?

谢谢!