我有一个AWS Lambda函数,是通过Apex创建的。我还通过terraform创建了一个SNS主题和一个订阅。

我的主题是:arn:aws:sns:ap-southeast-1:178284945954:fetch_realm_auctions

我有一个订阅:arn:aws:sns:ap-southeast-1:178284945954:fetch_realm_auctions:2da1d182-946d-4afd-91cb-1ed3453c5d86,类型为lambda,终端节点为:arn:aws:lambda:ap-southeast-1:178284945954:function:wowauctions_get_auction_data

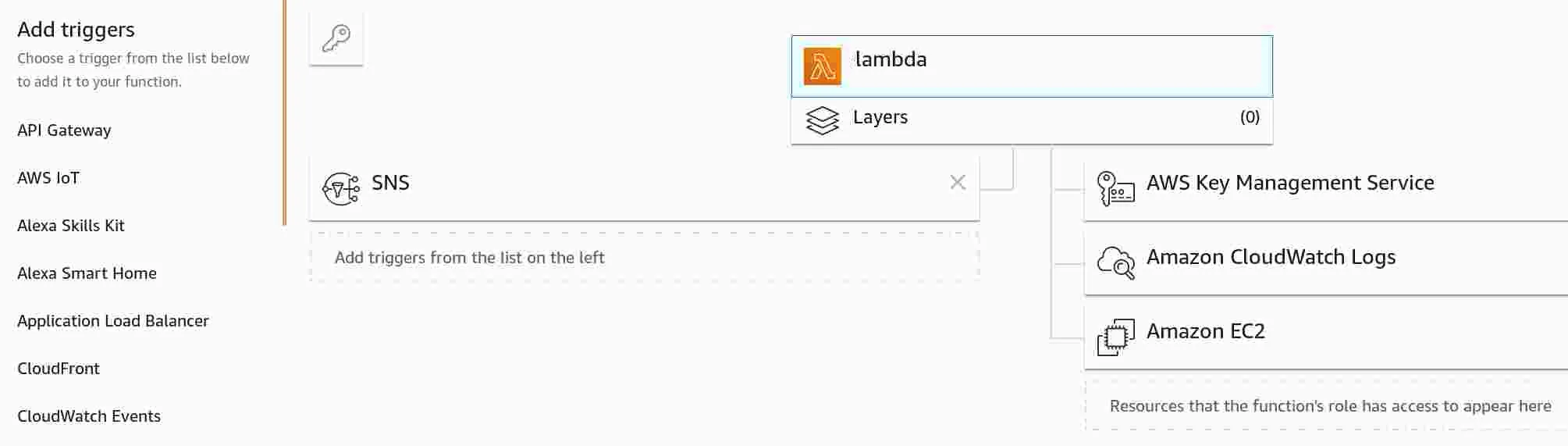

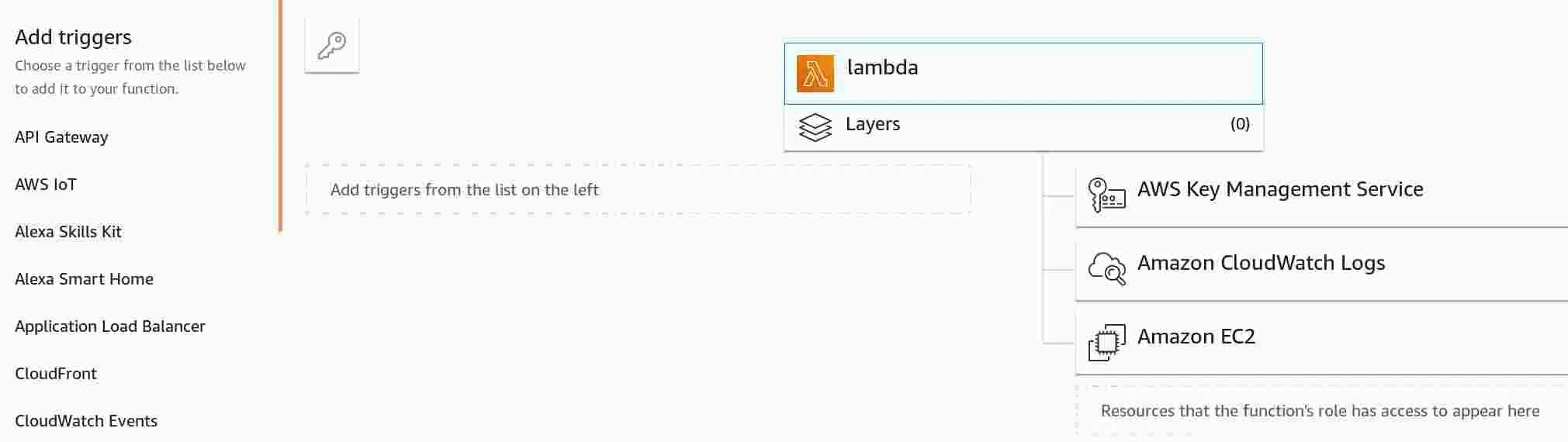

我确认这是正确的函数ARN。一切似乎都被正确链接:

我手动触发SNS:

aws sns publish

--topic-arn arn:aws:sns:ap-southeast-1:178284945954:fetch_realm_auctions

--message '{"endpoint": "https://us.api.battle.net", "realm": "spinebreaker"}'

它会返回消息ID,但不会发生调用。为什么?