好的,所以我搞砸了,我不小心对我们的AKS集群运行的服务主体运行了az ad sp reset-credentials命令。现在我们正在收到如下错误:

创建负载均衡器时出错(将重试):获取服务test/admin-api的LB出错:azure.BearerAuthorizer#WithAuthorization:刷新请求的令牌失败:https://management.azure.com/subscriptions/****/resourceGroups/MC_****/providers/Microsoft.Network/loadBalancers?api-version=2017-09-01的状态代码=0 - 原始错误:adal:刷新请求失败。 状态码='401'。响应正文:{"error":"invalid_client","error_description":"AADSTS70002: Error validating credentials. AADSTS50012: Invalid client secret is provided.\r\nTrace ID:****\r\nCorrelation ID:**** \r\nTimestamp: 2018-08-23 12:01:33Z","error_codes":[70002,50012],"timestamp":"2018-08-23 12:01:33Z","trace_id":"****","correlation_id":"****"}

和

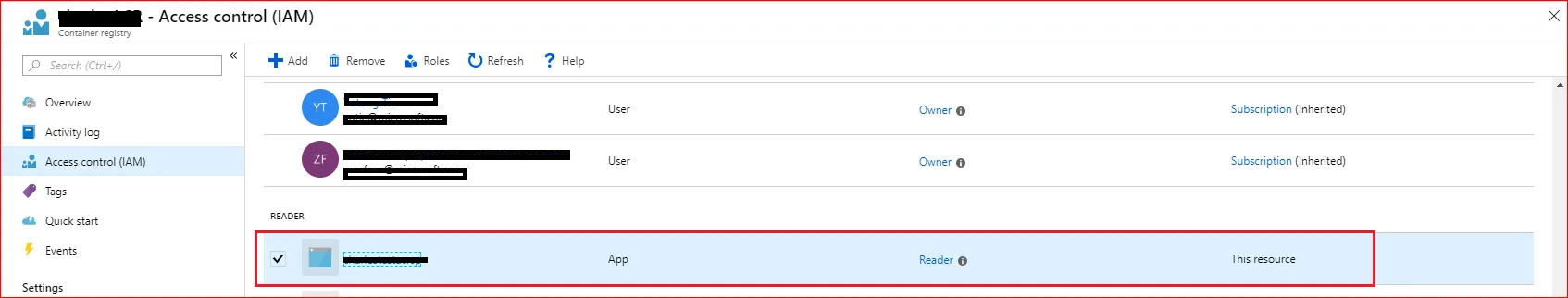

无法拉取镜像“****.azurecr.io/****:****”:rpc错误:代码= Unknown desc =从守护程序中获取错误响应:Get https://****.azurecr.io/v2/****/manifests/****:未经授权:需要验证

现在我想找到服务主体使用的原始客户端密钥,以便我可以将其重新添加为服务主体的密钥。这是我所能想到的唯一解决方案,除非重新创建整个群集。

有什么想法吗?

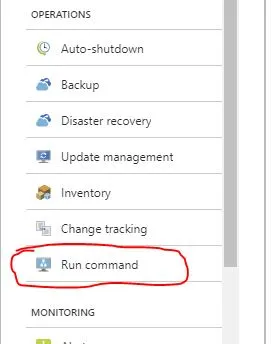

kubectl exec -it --container azuredisk -n kube-system csi-azuredisk-node-cgncv -- cat /etc/kubernetes/azure.json(将azuredisk-node-cgncv替换为您集群中的 Pod 名称)。 - bene96