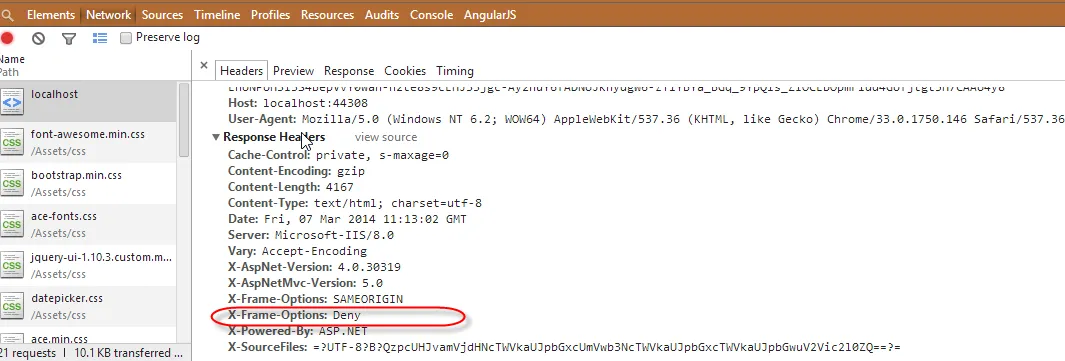

我试图在我的MVC 4应用程序中添加值设置为“DENY”的X-Frame-Options标头。我查看了一下,似乎这是添加到所有页面的最干净的方法。

然而,当我添加这段代码时,它无法构建。在OnResultExecuting的错误中提示:

"找不到合适的方法来覆盖。"

public class XframeOptions : ActionFilterAttribute

{

public override void OnResultExecuting(

System.Web.Mvc.ResultExecutingContext filterContext)

{

filterContext.HttpContext.Response.AddHeader(

"X-Frame-Options", "DENY");

}

}

如果这是最清晰的方法,我该如何解决这个错误?在MVC 4应用程序中是否有更好的处理方法?