问题

在AWS中,“假设”一个角色的确切含义是什么,官方提供了明确的定义吗?

背景

“假设一个角色”经常被使用,我想了解其定义以及实际意义。

我猜当一个主体(IAM用户、运行在EC2实例中的应用程序等)需要调用一个操作来访问AWS资源时:

AWS(API?还是AWS中的某个授权运行时?)识别了可以授予主体的角色。例如,如果指定一个EC2用户来执行assume-role API调用,并在附加了IAM配置文件的EC2实例中运行访问AWS资源的应用程序,则会发生以下情况:

- 所有来自EC2 IAM配置文件的IAM角色 - assume-role调用中请求的IAM角色和策略 - EC2用户被授予的IAM角色

AWS会从这些角色中找到具有允许主体对资源执行操作的策略(动作,资源)的角色。

AWS会将主体的角色切换为所识别的角色。

当发生第3步时,我们说“主体已经扮演了该角色”。这样说对吗?

研究

[使用IAM角色](link1)

在AWS中,“假设”一个角色的确切含义是什么,官方提供了明确的定义吗?

背景

“假设一个角色”经常被使用,我想了解其定义以及实际意义。

我猜当一个主体(IAM用户、运行在EC2实例中的应用程序等)需要调用一个操作来访问AWS资源时:

AWS(API?还是AWS中的某个授权运行时?)识别了可以授予主体的角色。例如,如果指定一个EC2用户来执行assume-role API调用,并在附加了IAM配置文件的EC2实例中运行访问AWS资源的应用程序,则会发生以下情况:

- 所有来自EC2 IAM配置文件的IAM角色 - assume-role调用中请求的IAM角色和策略 - EC2用户被授予的IAM角色

AWS会从这些角色中找到具有允许主体对资源执行操作的策略(动作,资源)的角色。

AWS会将主体的角色切换为所识别的角色。

当发生第3步时,我们说“主体已经扮演了该角色”。这样说对吗?

研究

[使用IAM角色](link1)

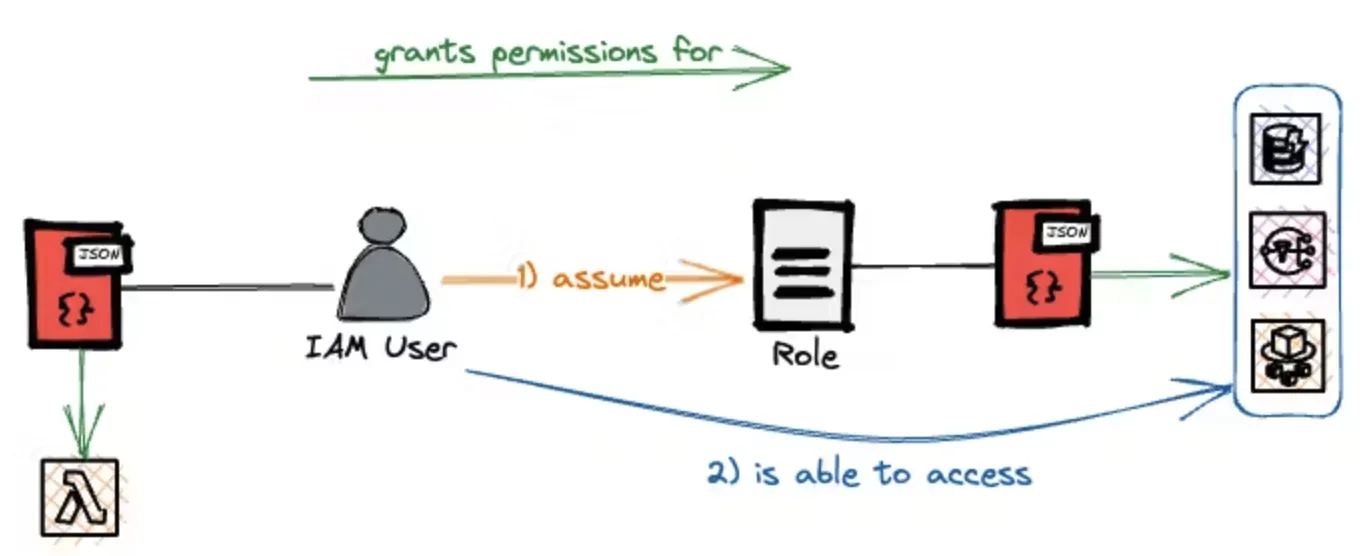

在IAM用户、应用程序或服务可以使用您创建的角色之前,您必须授予权限以切换到该角色。您可以使用附加到IAM用户组或用户本身的任何策略来授予所需的权限。

更新

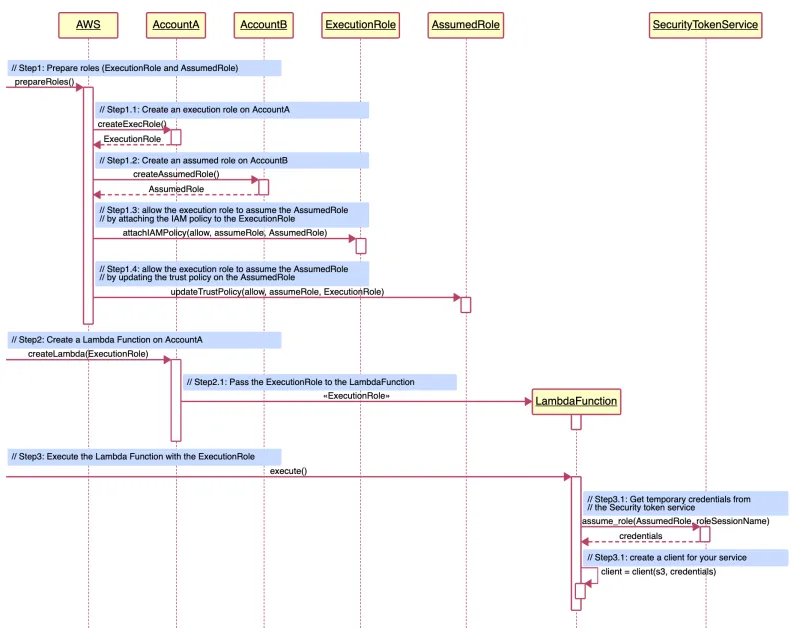

在AWS中扮演IAM角色涉及到权限的临时转移。通过扮演角色,实体可以使用授权的权限执行任务和利用资源,而不会对自己的权限进行任何永久性更改。

一旦扮演角色的会话令牌过期,实体的附加权限将被撤销。