我对OAuth 2.0作为授权方法和OpenID Connect作为身份验证方法的使用感到困惑。

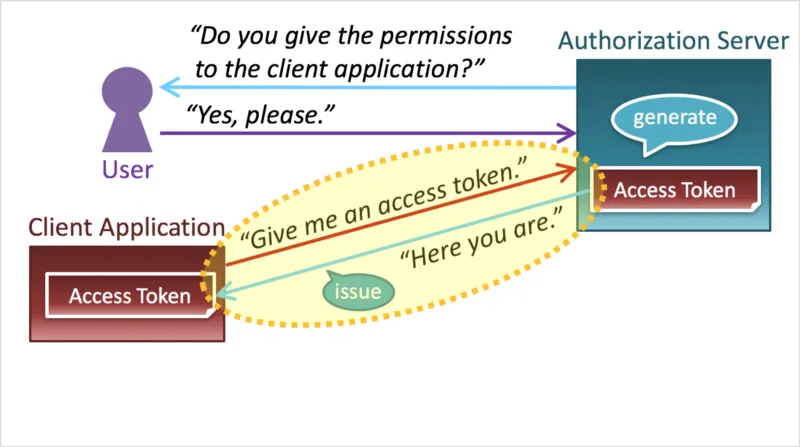

根据我的了解,OAuth 2.0仅是一种授权方法。换句话说,这是请求ACCESS_TOKEN并接收该ACCESS_TOKEN的过程,如下图所示(简化版)。 在OAuth 2.0客户端从授权服务器检索ACCESS_TOKEN之前,该服务器应该验证用户是否允许,并且这是OAuth 2.0不关心的身份验证过程。

当OpenID Connect被包含在其中时,它也允许身份验证方法,但据我所知,OpenID Connect只是在JWT令牌中添加了一个“声明”,其中包含有关使用服务的用户的信息,例如:电子邮件、姓名和其他信息。

我的问题是: 1.为什么不忽略OpenID Connect,而只是添加更多的"claims"在OAuth 2.0中获取有关用户的信息? 2.我的流程描述正确吗?

根据我的了解,OAuth 2.0仅是一种授权方法。换句话说,这是请求ACCESS_TOKEN并接收该ACCESS_TOKEN的过程,如下图所示(简化版)。 在OAuth 2.0客户端从授权服务器检索ACCESS_TOKEN之前,该服务器应该验证用户是否允许,并且这是OAuth 2.0不关心的身份验证过程。

当OpenID Connect被包含在其中时,它也允许身份验证方法,但据我所知,OpenID Connect只是在JWT令牌中添加了一个“声明”,其中包含有关使用服务的用户的信息,例如:电子邮件、姓名和其他信息。

我的问题是: 1.为什么不忽略OpenID Connect,而只是添加更多的"claims"在OAuth 2.0中获取有关用户的信息? 2.我的流程描述正确吗?