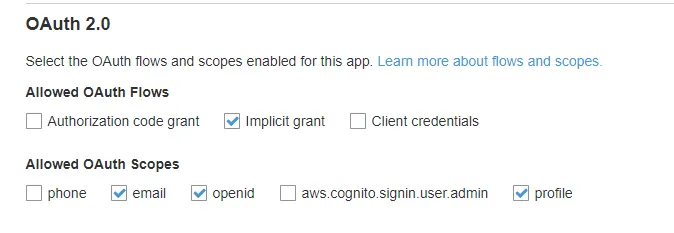

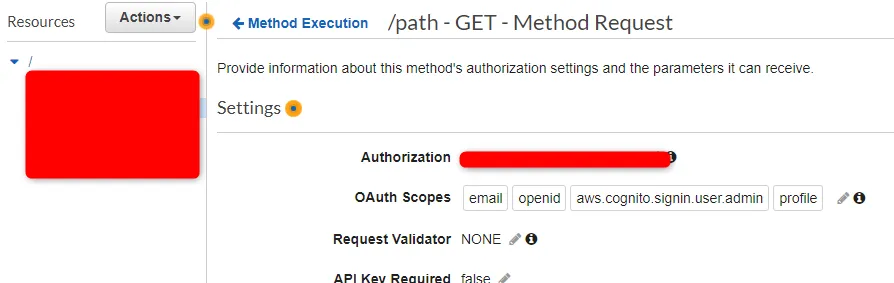

我正在使用API网关和一个授权者来控制对S3存储桶中文件夹的访问。授权者配置为使用Cognito用户池。这个用户池有OAuth Scopes phone和email与之关联,还有一个自定义范围,我想授予它读取S3存储桶的访问权限。

然而,我发现授权者只接受ID令牌来授予访问权限,如果我传递访问令牌,则返回未经授权。根据Amazon文档,应该可以使用访问令牌。

当请求访问令牌时,我遵循此处给出的指示,例如,我设置了auth变量如下:

var authData = {

ClientId : '<removed>',

AppWebDomain : '<removed',

TokenScopesArray : ['openid','email', 'domain.com/content/content.read'],

RedirectUriSignIn : '<removed>',

RedirectUriSignOut : '<removed'

}

我原以为访问令牌就是我所需的并且它的作用就是如此,但我无法让它工作。