最近我发现,如果你的代码仓库是公开的,那么任何人都可以触发 GitHub Actions 中的

具体来说:

如果按照我的设想那样工作,那么任何人都可以通过提交拉取请求在你的服务器上运行任意代码。我尝试了一下,似乎是这种情况。

那么如何才能让GitHub Actions只接受白名单中的钩子来触发操作呢?或者说,如何才能安全地使用公共代码库和自托管的运行器?我看到了警告,只是假设不接受来自未知来源的拉取请求就可以了。

on pull_request 事件。具体来说:

- 有人克隆我的代码库

- 他们在

.github/workflows中添加一个在pull_request事件上运行的something.yml文件 - 他们创建一个拉取请求

如果按照我的设想那样工作,那么任何人都可以通过提交拉取请求在你的服务器上运行任意代码。我尝试了一下,似乎是这种情况。

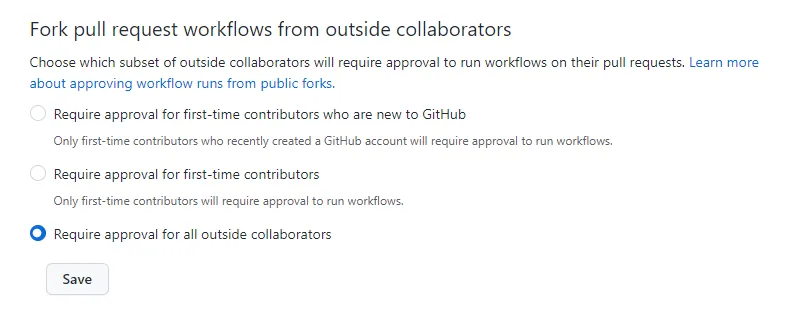

那么如何才能让GitHub Actions只接受白名单中的钩子来触发操作呢?或者说,如何才能安全地使用公共代码库和自托管的运行器?我看到了警告,只是假设不接受来自未知来源的拉取请求就可以了。

pull_request_target。 - riQQ