我使用Amazon SES来发送交易邮件,并使用WP SES插件与WordPress集成。

对于一些以 54.240.27 开头的IP发送的电子邮件,SPF会失败。这似乎是Amazon SES IP。

我在DNS中添加了以下SPF txt:v=spf1 include:_spf.google.com include:ofpad.com include:amazonses.com ~all

非常感谢任何帮助。

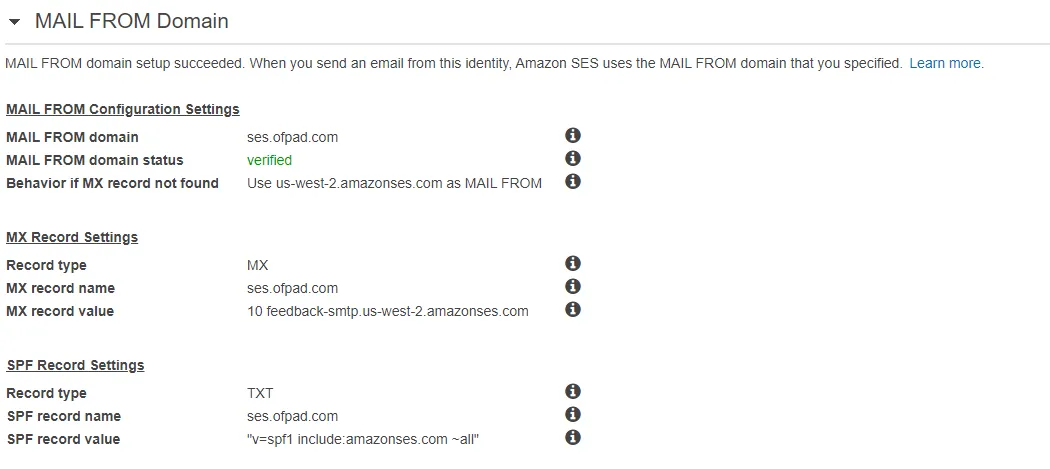

更新: 根据architjn的指示,我在AWS中添加了MAIL FROM域,但问题仍然存在。

下面是Gmail实施邮件来源域后发送的DMARC。这是报告的可读版本:https://us.dmarcian.com/dmarc-xml/details/VANOJ4S6b8QGCinq/

<?xml version="1.0" encoding="UTF-8" ?>

<feedback>

<report_metadata>

<org_name>google.com</org_name>

<email>noreply-dmarc-support@google.com</email>

<extra_contact_info>https://support.google.com/a/answer/2466580</extra_contact_info>

<report_id>4375352491574064416</report_id>

<date_range>

<begin>1601078400</begin>

<end>1601164799</end>

</date_range>

</report_metadata>

<policy_published>

<domain>ofpad.com</domain>

<adkim>r</adkim>

<aspf>r</aspf>

<p>none</p>

<sp>none</sp>

<pct>100</pct>

</policy_published>

<record>

<row>

<source_ip>54.240.27.115</source_ip>

<count>9</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>54.240.27.35</source_ip>

<count>8</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>209.85.220.41</source_ip>

<count>39</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>pass</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>ofpad.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>54.240.27.34</source_ip>

<count>10</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>209.85.220.41</source_ip>

<count>87</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>gmail.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>54.240.27.38</source_ip>

<count>3</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>54.240.27.116</source_ip>

<count>11</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

<record>

<row>

<source_ip>54.240.27.123</source_ip>

<count>6</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>fail</spf>

</policy_evaluated>

</row>

<identifiers>

<header_from>ofpad.com</header_from>

</identifiers>

<auth_results>

<dkim>

<domain>ofpad.com</domain>

<result>pass</result>

<selector>ukez6fkocbm5wtdd7aqfx754ngfzaqs3</selector>

</dkim>

<dkim>

<domain>amazonses.com</domain>

<result>pass</result>

<selector>hsbnp7p3ensaochzwyq5wwmceodymuwv</selector>

</dkim>

<spf>

<domain>us-west-2.amazonses.com</domain>

<result>pass</result>

</spf>

</auth_results>

</record>

</feedback>

MAIL FROM Domain,但我的SPF似乎仍然失败。 我已经更新了原始问题,并附上了AWS设置的截图和谷歌发送给我的新XML。 任何帮助都将不胜感激。 - Abhishek R