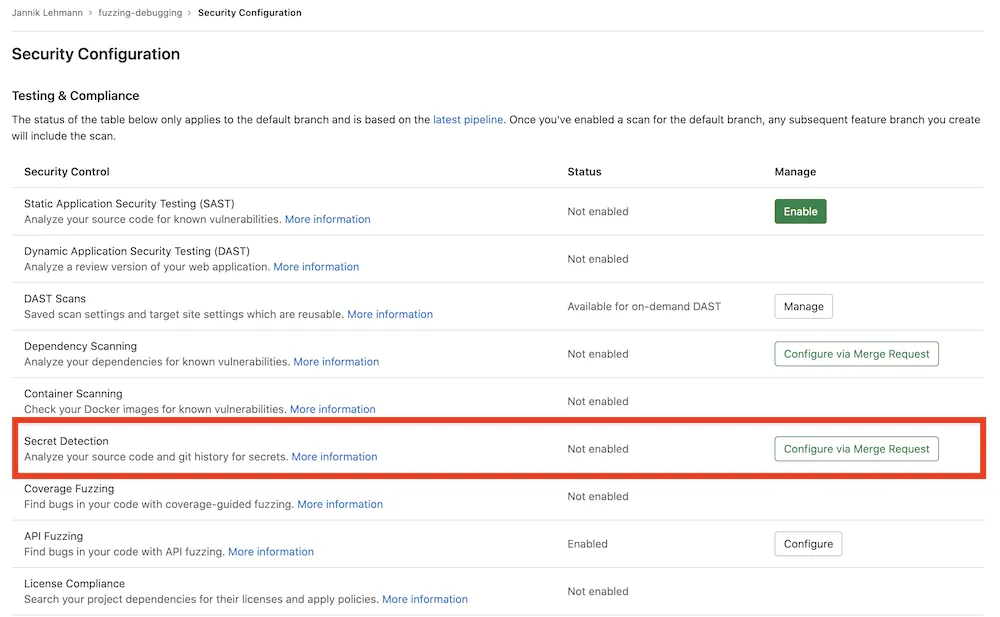

我在理解如何激活Gitlab CI/CD中的Secrets Detection方面遇到了一些困难。 我从模板创建了一个新的NodeJS Express,然后从“设置> CI/CD”中激活了自动DevOps,并在Auto Devops菜单下选中了“默认使用自动Devops管道”的复选框。之后,我打开了项目文件夹中的app.js文件,并插入了一个看起来像键值对的变量。这是我插入该行代码的部分内容:

...

var app = express();

var key = "api-12321321321321321";

// view engine setup

app.set('views', path.join(__dirname, 'views'));

...

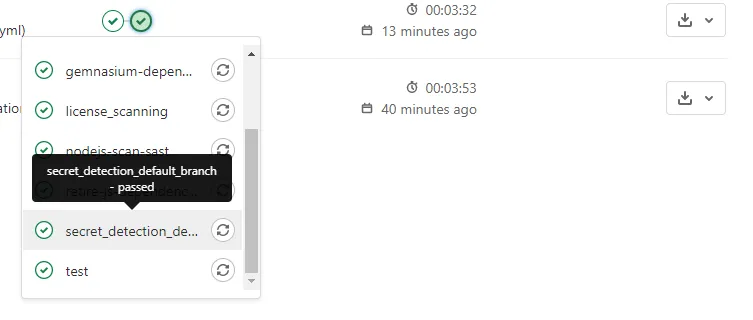

提交更改后,我预计由于密钥泄露而导致流水线失败。以下是一个显示密钥检测通过的图像。

有人可以告诉我如何使流水线报告错误吗?

有人可以告诉我如何使流水线报告错误吗?