我以前从未需要在ABAP系统中存储密码...现在是时候学习一些新东西了...

我需要存储一个密码,用于连接到另一个系统的ABAP系统中,所以我不能存储(单向)哈希。

我发现了一些函数模块,例如FIEB_PASSWORD_ENCRYPT(它使用硬编码密钥),或者建议存储密码的base64编码版本(天哪!)=>这两种方法只能防止任何人“快速读取”密码,如果密码被窃取,仍然无法防止。

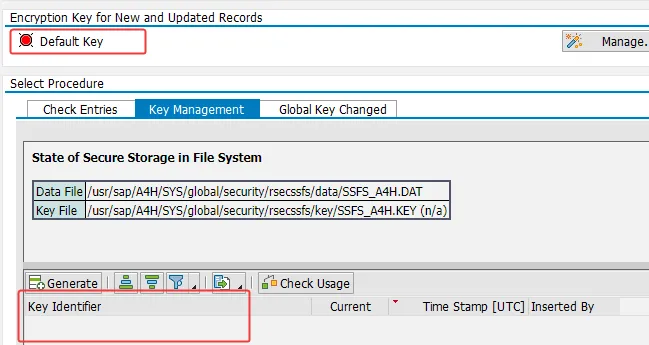

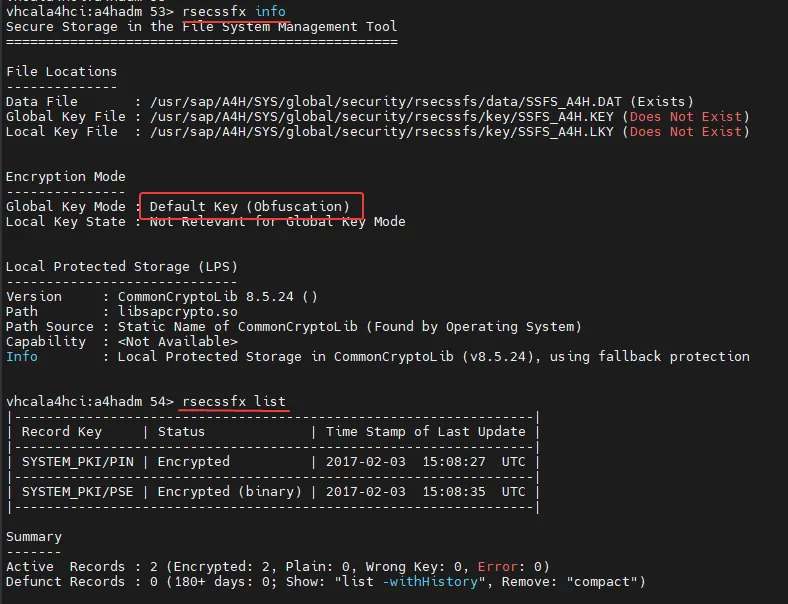

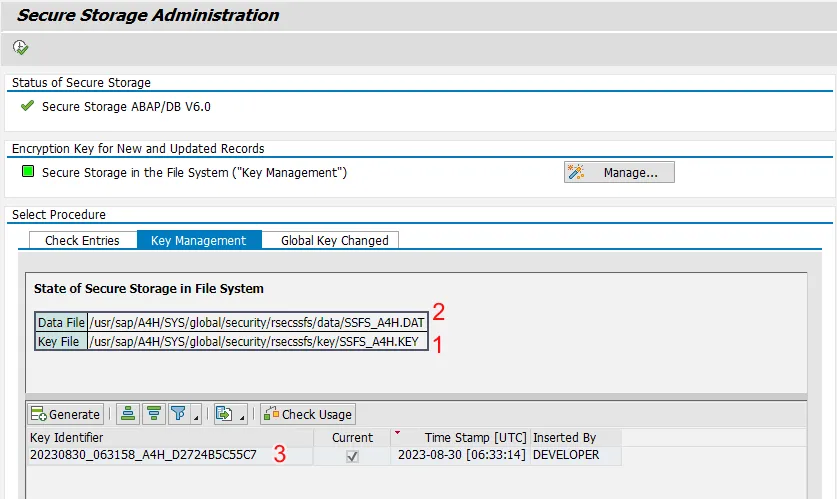

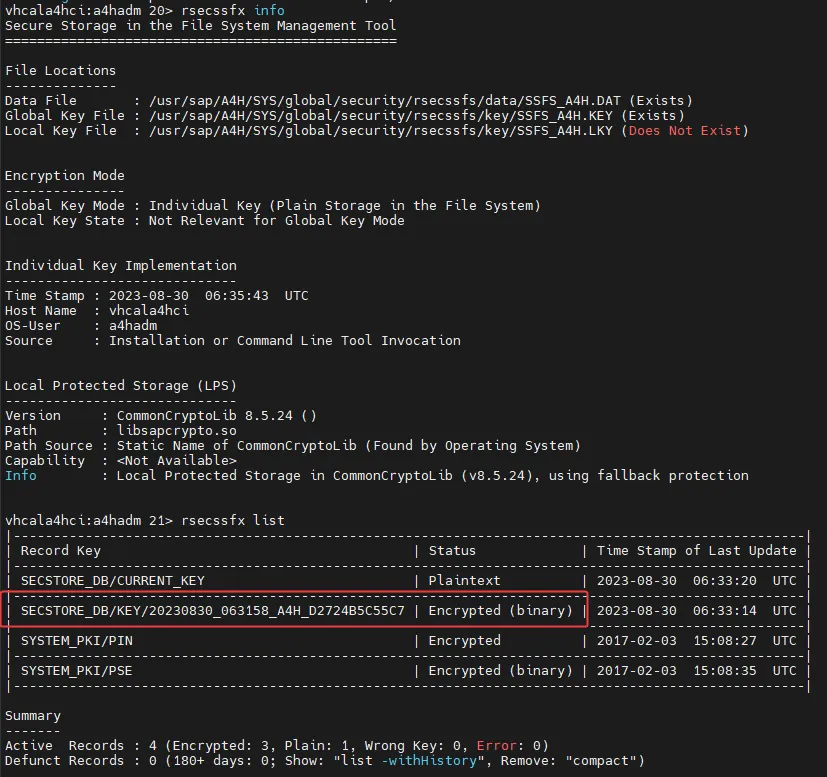

我还发现了SECSTORE(SAP帮助链接),显然只能被SAP组件而非自定义应用程序使用。

基本上,我的需求是:

以加密形式将密码存储在某个DB表中

在该表上进行普通选择无法轻易获取密码

从DB表中以明文形式获取密码,以便能够将其传递给“其他系统”

我不想在安全领域重新发明轮子。

我认为,一定有可以用于此目的的东西...

更新:为什么我需要这样做:

- 我正在访问一个HTTPS系统(目标类型G),所有连接参数都在目标中配置。

- 不幸的是,需要将密码作为表单参数在正文中传输

免责声明:目前我正在讨论是否可以将其转换为基本身份验证,这既不更安全也不更不安全(标题与正文)。但是使用基本身份验证,我可以使用目标配置,而目标配置又使用SECSTORE。由于涉及多个方面,系统访问是多层次的,因此这个讨论是一个漫长的故事...