我有一个 .NET Core 2 应用程序模板,它已经默认配置为使用 Azure AD。

具体配置如下:

{

"AzureAd": {

"Instance": "https://login.microsoftonline.com/",

"Domain": "lautaroarinolive.onmicrosoft.com",

"TenantId": "67cb2dfd-ebd5-40d8-829b-378340981a17",

"ClientId": "50819a7a-e018-4c1d-bf0a-18c8fce5c600",

"CallbackPath": "/signin-oidc"

},

"Logging": {

"IncludeScopes": false,

"LogLevel": {

"Default": "Warning"

}

}

}

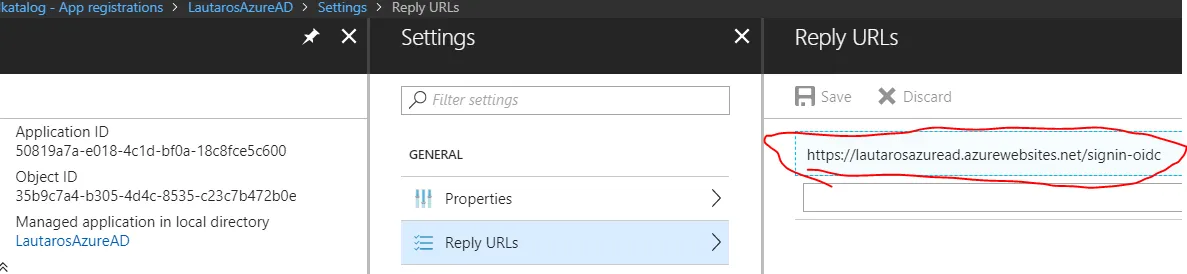

在我的门户中,我有一个与ClientId相同ID的Azure应用程序注册。它具有回复URL [APP-URL]/signin-oidc。

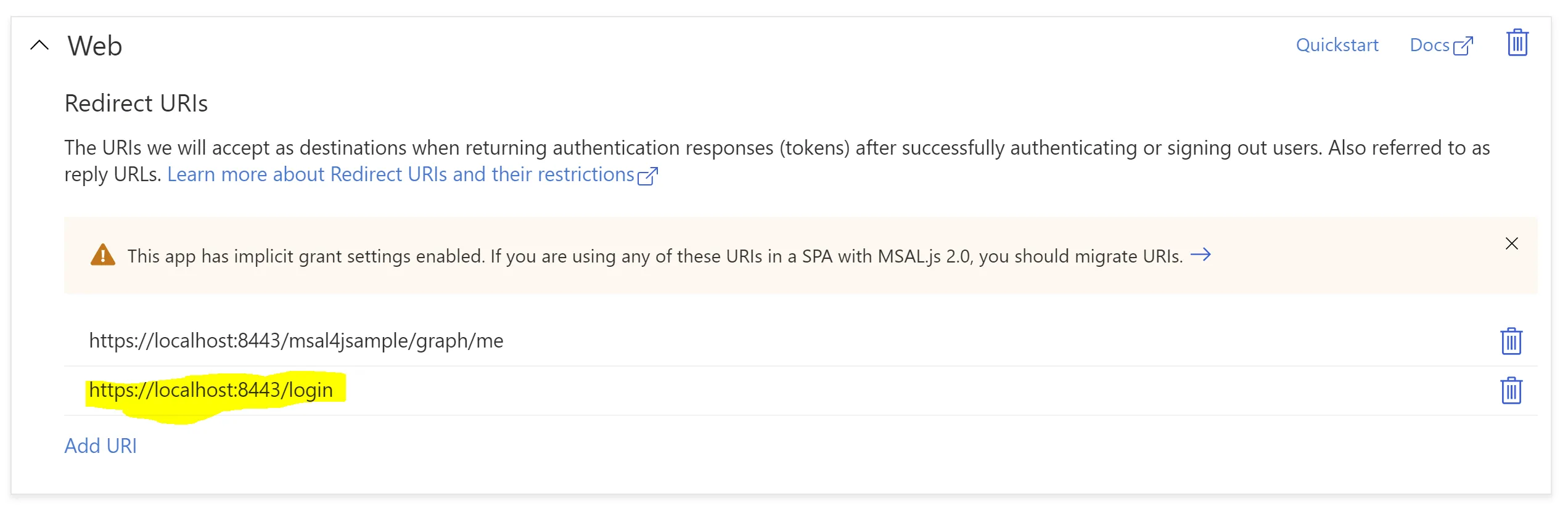

仅当我将回复URL设置为[LocalhostURL]/signin-oidc时,本地主机应用程序才能正常工作,尽管我已经了解到该配置不应影响本地主机上的登录。

Azure应用程序在任何情况下都不起作用。

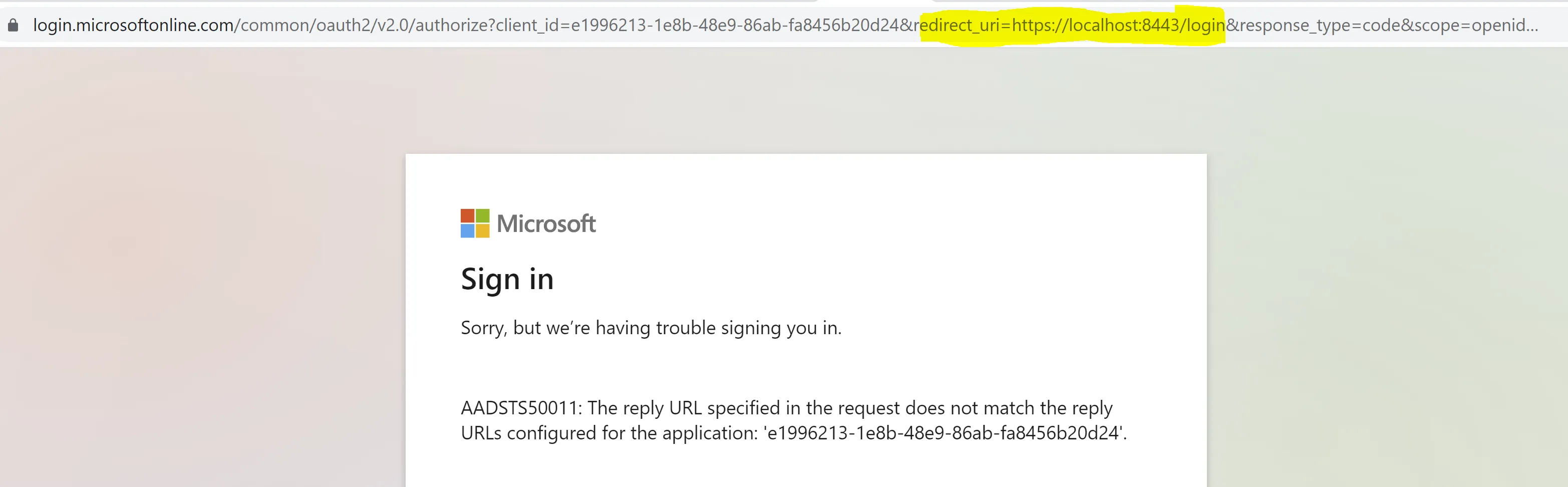

在两个应用程序中,当它无法工作时,我会收到此错误:

AADSTS50011:请求中指定的回复URL与应用程序的配置的回复URL不匹配:"50819a7a-e018-4c1d-bf0a-18c8fce5c600"

本地主机应用程序是否不需要配置回复URL?

为什么会出现“未配置回复URL”错误?

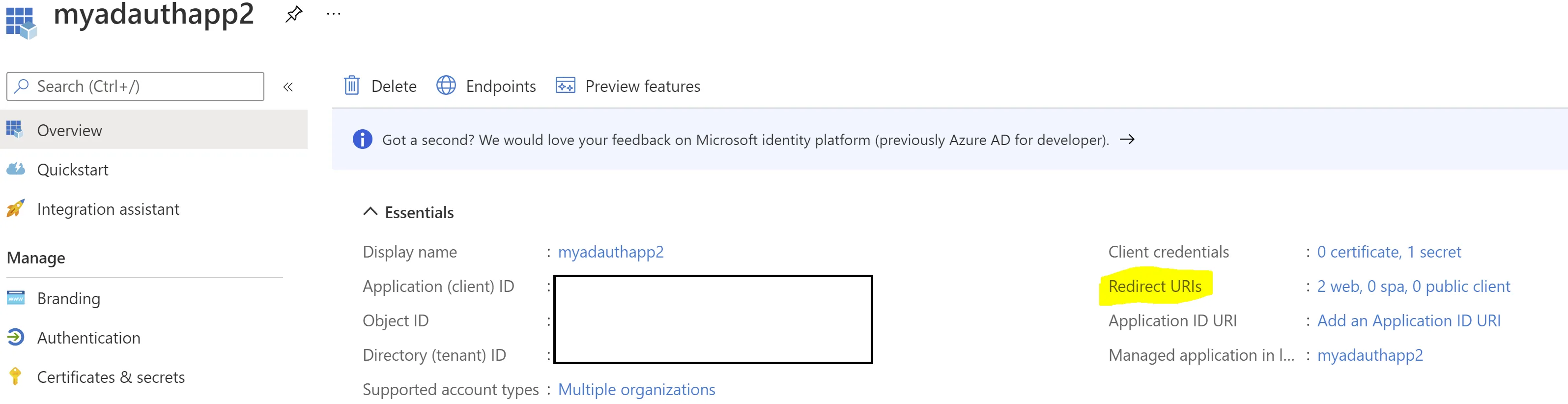

<appURL>/signin-oidc。这是一个新的AAD应用程序吗? - Wayne Yang