在查看由Android Studio和Gradle插件生成的BuildConfig类时,可以看到BuildConfig.DEBUG字段是使用Boolean.parseBoolean(String)调用进行初始化的,而不是使用布尔字面值true或false之一。

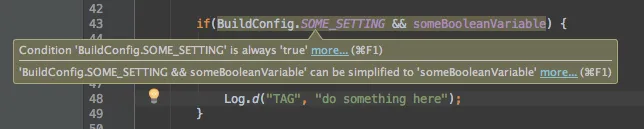

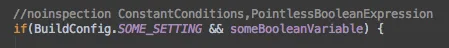

当我使用Gradle添加自定义构建属性时,我会像这样做:

android {

buildTypes.debug.buildConfigField 'boolean', 'SOME_SETTING', 'true'

}

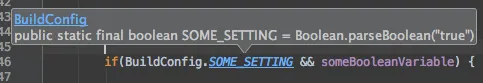

但是查看生成的 BuildConfig 告诉我 Google 采取了一种不同的方法来处理 DEBUG 标志:

public final class BuildConfig {

public static final boolean DEBUG = Boolean.parseBoolean("true");

// more fields here

// Fields from build type: debug

public static final boolean SOME_SETTING = true;

}

使用Boolean.parseBoolean(String)相对于直接使用布尔字面值的好处是什么?