我希望这样做是为了防止可擦写或克隆卡。我阅读了很多文件,有些文件告诉用户设置第四块的权限为读写。

根据 @Michael Roland 的说法:

MIFARE 卡的每个扇区的身份验证密钥和访问条件都位于该扇区的最后一块(扇区尾部)。您可以使用常规写入命令更新此块的新访问条件和身份验证密钥。

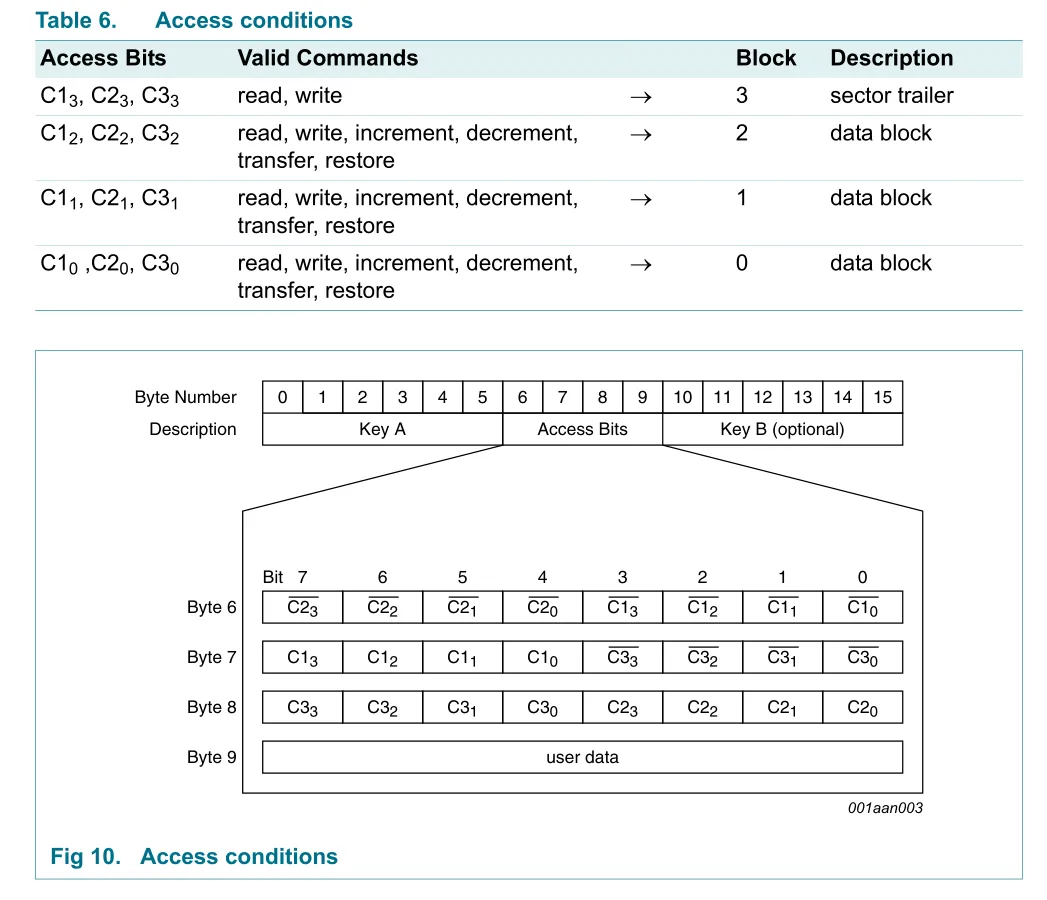

扇区尾部长这样:

+-----------------------------+--------------+----+-----------------------------+

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 |

+-----------------------------+--------------+----+-----------------------------+

| Key A | Access Bits | GP | Key B |

| (6 bytes) | (3 bytes) | B | (6 bytes) |

+-----------------------------+--------------+----+-----------------------------+

因此,访问位位于第6-8字节,并且长这样:

+-------+-------+-------+-------+-------+-------+-------+-------+

| Bit 0 | Bit 1 | Bit 2 | Bit 3 | Bit 4 | Bit 5 | Bit 6 | Bit 7 |

+-------+-------+-------+-------+-------+-------+-------+-------+

Byte 6: | nC2_3 | nC2_2 | nC2_1 | nC2_0 | nC1_3 | nC1_2 | nC1_1 | nC1_0 |

+-------+-------+-------+-------+-------+-------+-------+-------+

Byte 7: | C1_3 | C1_2 | C1_1 | C1_0 | nC3_3 | nC3_2 | nC3_1 | nC3_0 |

+-------+-------+-------+-------+-------+-------+-------+-------+

Byte 8: | C3_3 | C3_2 | C3_1 | C3_0 | C2_3 | C2_2 | C2_1 | C2_0 |

+-------+-------+-------+-------+-------+-------+-------+-------+

Where nCx_y = not Cx_y and "C1_x, C2_x, C3_x" is the access condition for block x:

C1_3, C2_3, C3_3: sector trailer (block 3 in this sector)

C1_2, C2_2, C3_2: block 2 in this sector

C1_1, C2_1, C3_1: block 1 in this sector

C1_0, C2_0, C3_0: block 0 in this sector

我在进行的项目中是如何执行这项任务的