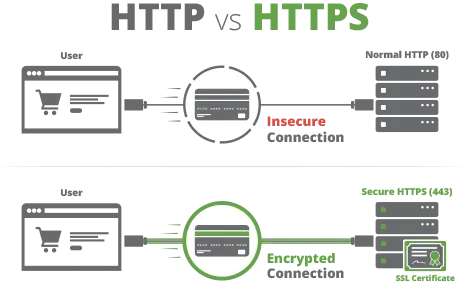

我试图熟悉https的基本概念,当我遇到它的加密时,它的加密方式如下:

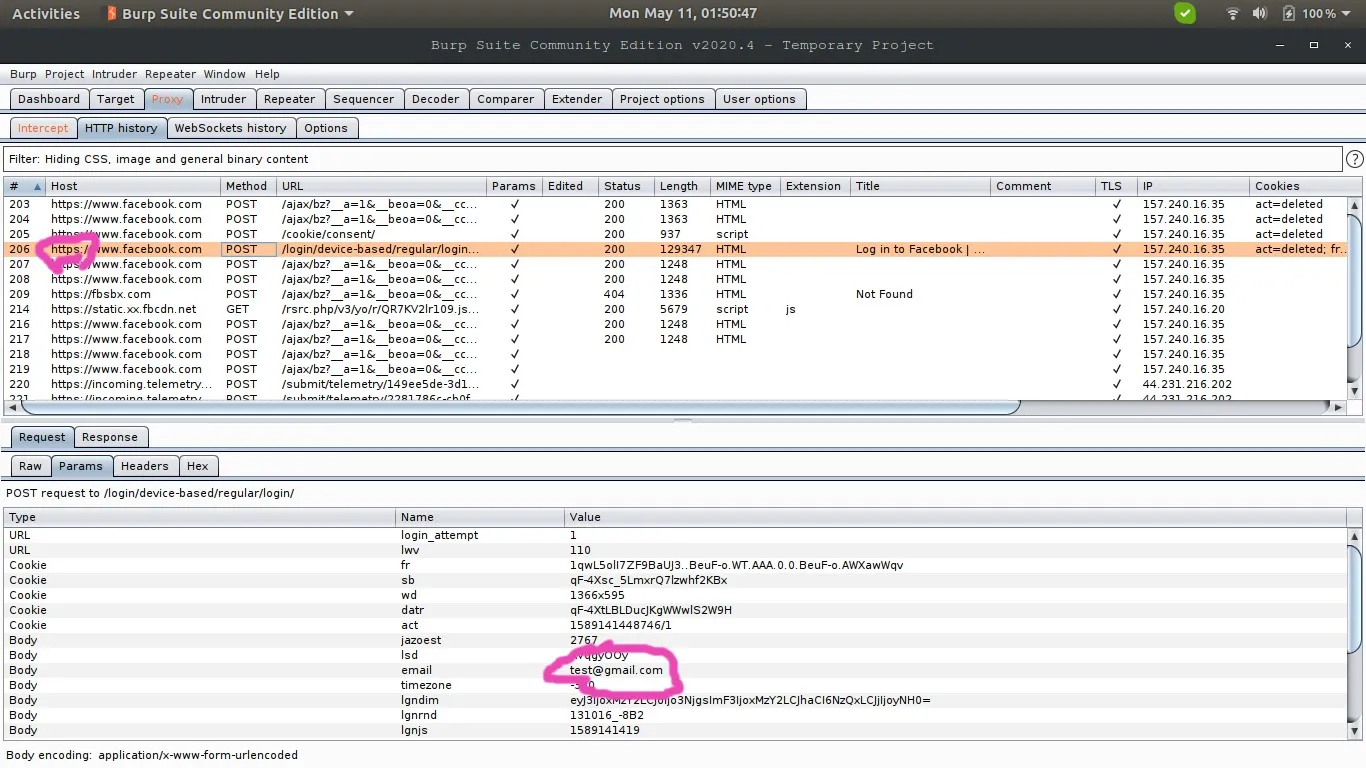

现在我看到我的公司中的QA工程师使用这个叫做burp-suite的工具来拦截请求。

我困惑的是,即使数据通过加密通道流动,任何像burp-suite这样的拦截工具如何能够拦截请求。

只是为了尝试一下,我尝试在burp-suite中拦截Facebook请求,

在这里,您可以清楚地看到我在被拦截的请求中使用的测试电子邮件test@gmail.com。

为什么这些数据不符合https标准的加密要求?

或者如果它是加密的,那么burp-suite如何解密它?

谢谢。