我使用以下命令创建了支持授权的 Angular / ASP.NET Core 模板:

dotnet new angular --auth Individual

这是一个:

- 具有ASP.NET Core Identity用于认证和存储用户的ASP.NET Core 3.0应用程序,

- 使用IdentityServer4实现Open ID Connect,

- Angular单页应用程序,

所有预配置以协同工作。

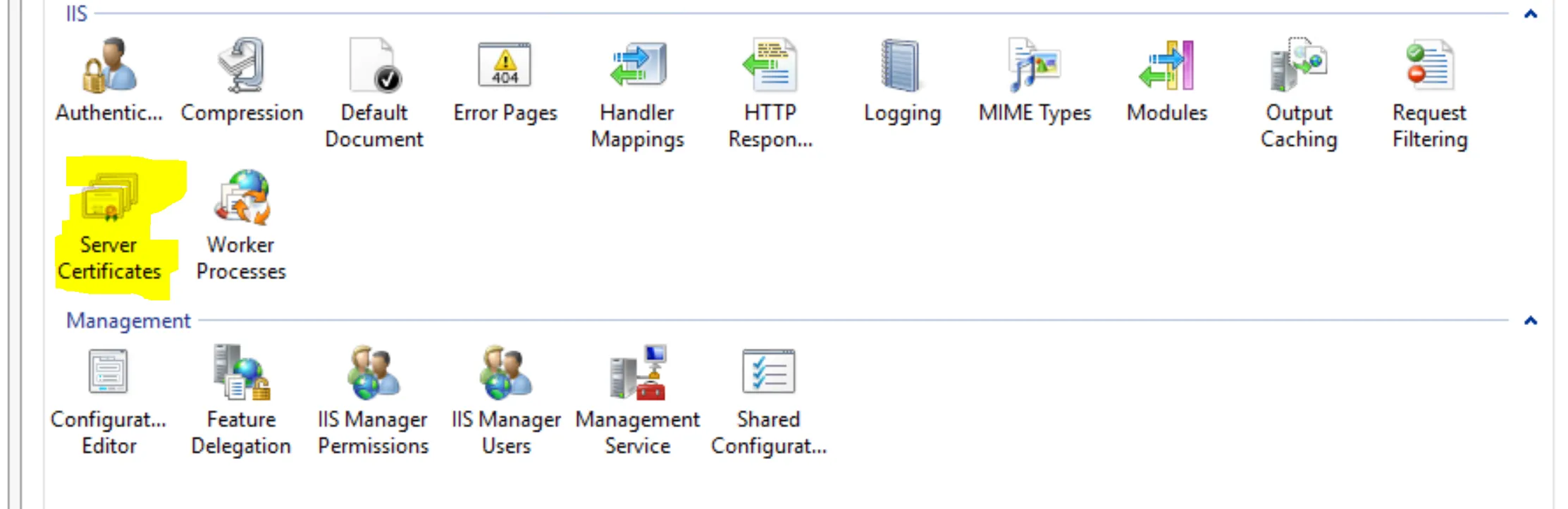

在部署此模板应用程序之前,我首先尝试将此模板应用程序部署到IIS中。

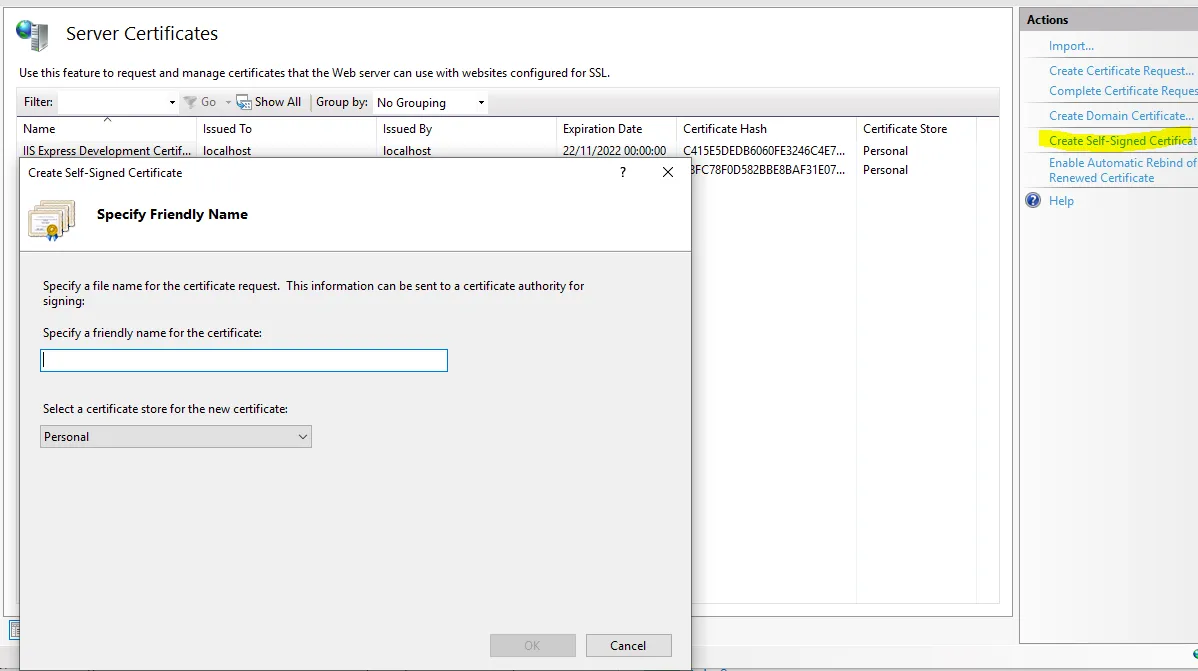

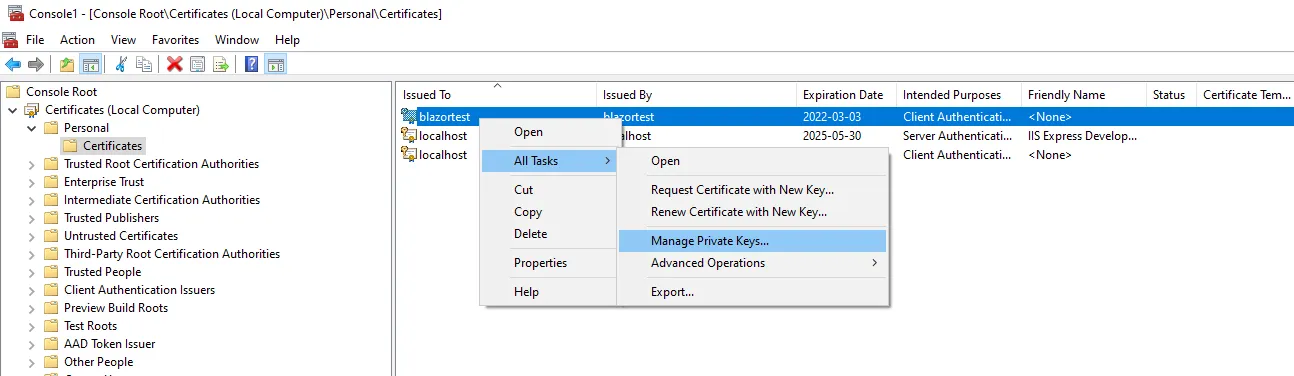

我已将应用程序部署到IIS中,并设置了数据库并使应用程序成功连接,但我卡住了。 我不确定如何创建和配置用于签名令牌的生产证书。

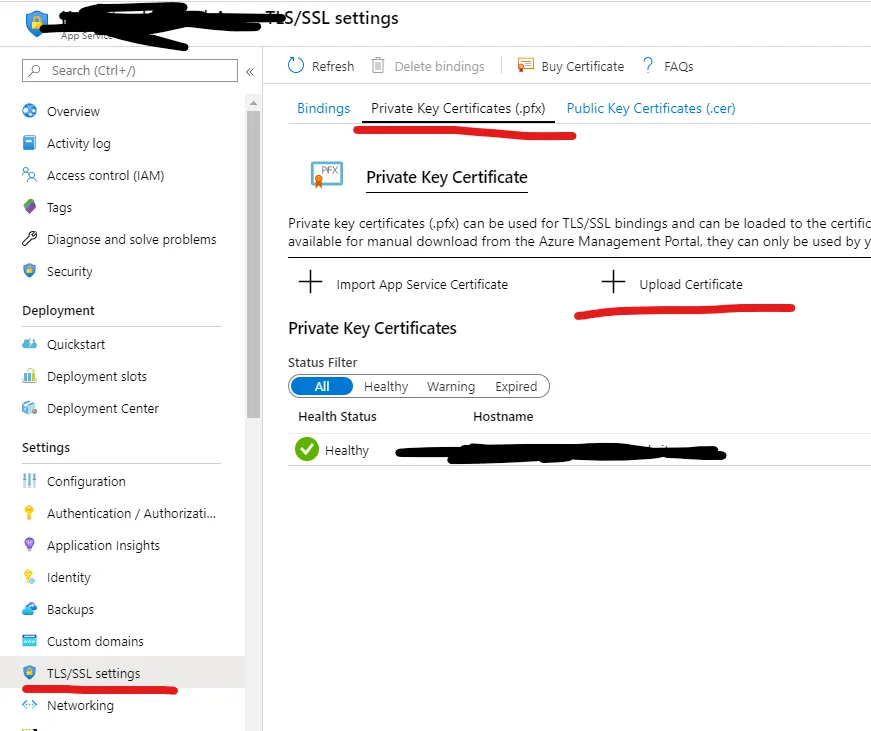

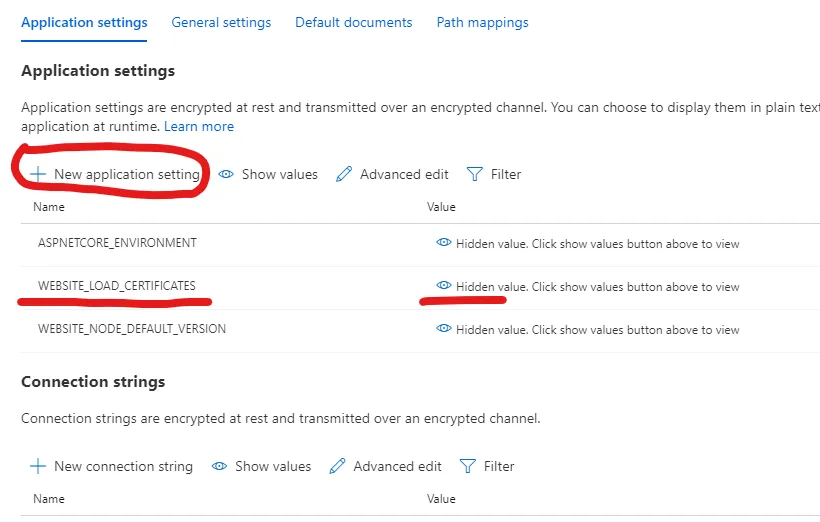

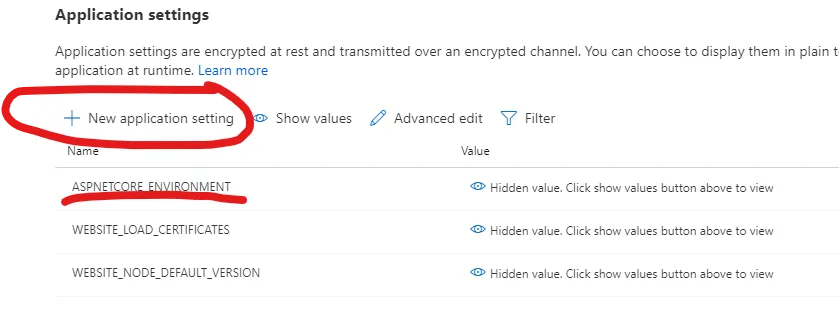

在Microsoft文档中的这一点上简要提到了“用于签名令牌的生产证书”,并且给出了在Azure上部署的示例。

然后我该如何将正确的设置添加到appsettings.json中?

"IdentityServer": {

"Key": {

"Type": "Store",

"StoreName": "My",

"StoreLocation": "CurrentUser",

"Name": "CN=MyApplication"

}

}

我正在努力寻找网络上的指南或示例,任何帮助或指引都将不胜感激。