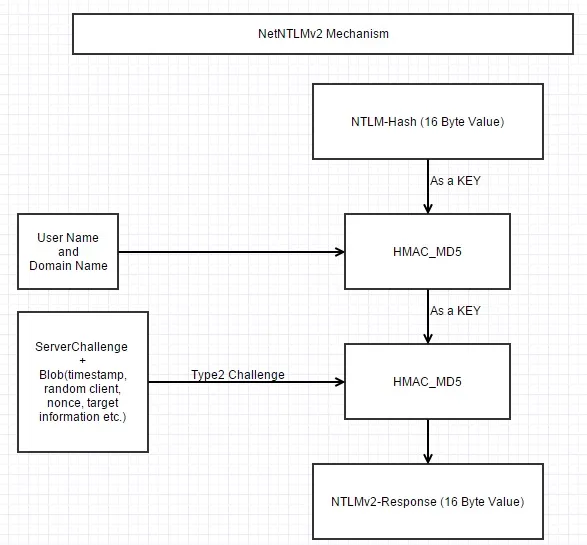

有没有办法将NetNTLMv2转换为ntlm哈希值?

例如,123的ntlm值为

我们能否在不知道任何凭证的情况下将NetNTLMv2转换为NTLM (

3DBDE697D71690A769204BEB12283678

“try”用户在计算机“PC”上使用相同的密码,该计算机具有私有IP地址192.168.73.130,NetNTLMv2值为

try::PC:d158262017948de9:91642a8388d64d40f6c31b694e79363e:010100000000000058b2da67cbe0d001c575cfa48d38bec50000000002001600450047004900540049004d002d00500043003100340001001600450047004900540049004d002d00500043003100340004001600650067006900740069006d002d00500043003100340003001600650067006900740069006d002d0050004300310034000700080058b2da67cbe0d0010600040002000000080030003000000000000000000000000030000065d85a4000a167cdbbf6eff657941f52bc9ee2745e11f10c61bb24db541165800a001000000000000000000000000000000000000900240063006900660073002f003100390032002e003100360038002e0031002e00310030003700000000000000000000000000

我们能否在不知道任何凭证的情况下将NetNTLMv2转换为NTLM (

3DBDE697D71690A769204BEB12283678)?