我刚开始思考api密钥和秘密密钥的工作方式。就在2天前,我注册了Amazon S3并安装了S3Fox插件。他们要求我提供我的访问密钥和秘密访问密钥,这两个密钥都需要我登录才能访问。

所以我想知道,如果他们要求我提供我的秘密密钥,他们一定会在某个地方存储它,对吗?这岂不是与要求我提供信用卡号码或密码并将其存储在他们自己的数据库中基本相同?

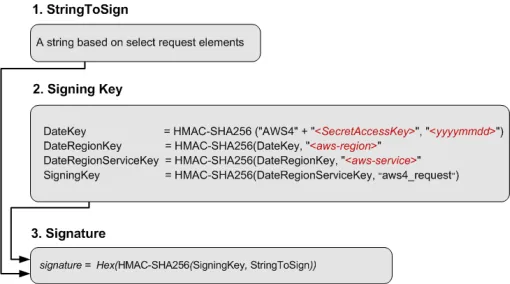

秘密密钥和api密钥应该如何工作?它们需要多么保密?这些使用秘密密钥的应用程序是否以某种方式存储它?

所以我想知道,如果他们要求我提供我的秘密密钥,他们一定会在某个地方存储它,对吗?这岂不是与要求我提供信用卡号码或密码并将其存储在他们自己的数据库中基本相同?

秘密密钥和api密钥应该如何工作?它们需要多么保密?这些使用秘密密钥的应用程序是否以某种方式存储它?