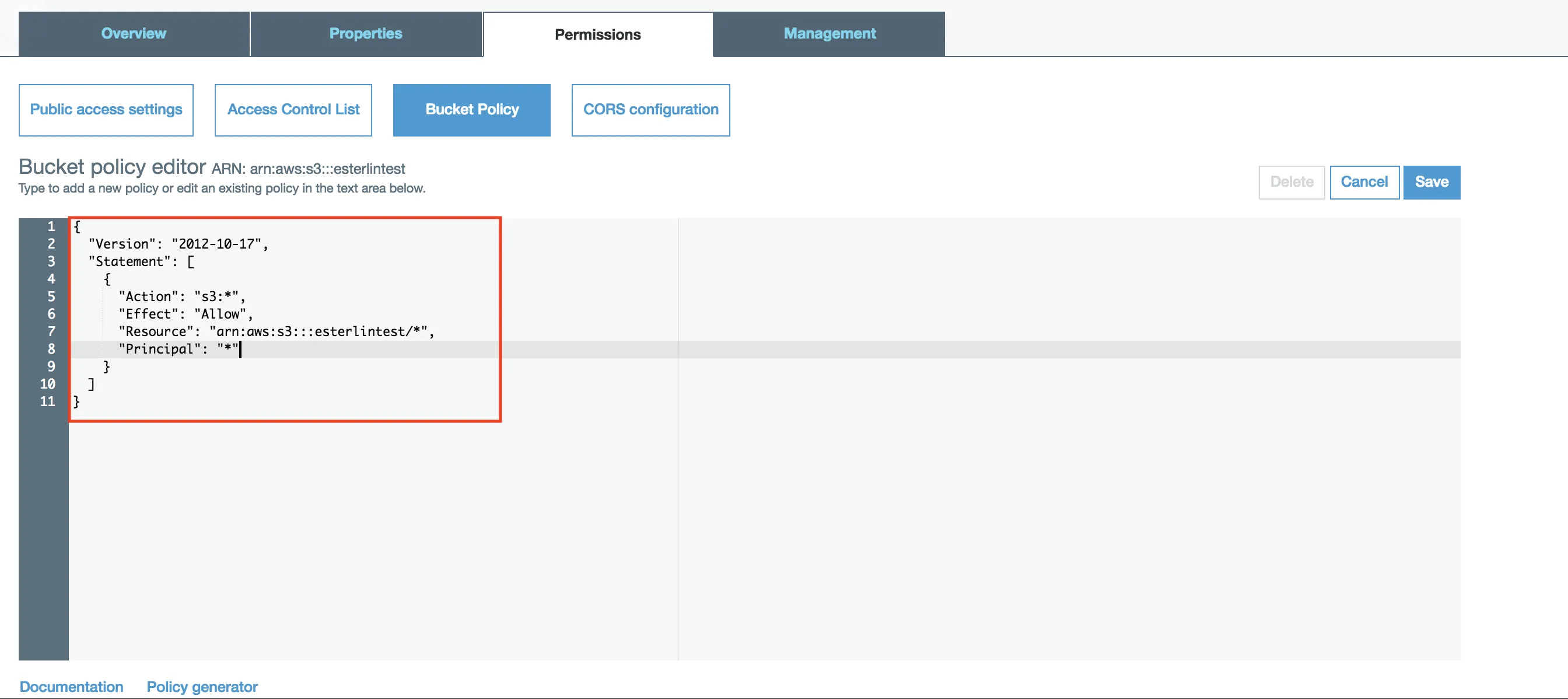

我正在尝试给自己授权以下载S3存储桶中的现有文件。 我已修改了Bucket策略,如下所示:

{

"Sid": "someSID",

"Action": "s3:*",

"Effect": "Allow",

"Resource": "arn:aws:s3:::bucketname/AWSLogs/123123123123/*",

"Principal": {

"AWS": [

"arn:aws:iam::123123123123:user/myuid"

]

}

}

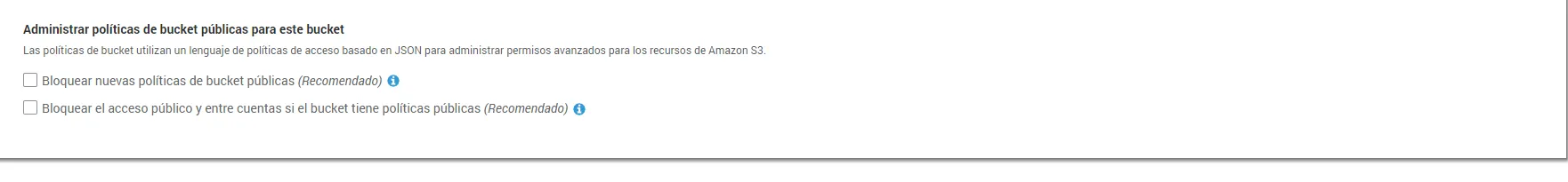

据我理解,对该政策的补充应该赋予我的账户“myuid”对“bucketname”的全部权限,包括已经存在于该存储桶中的所有文件。但是,当我尝试通过控制台中显示的链接下载这些文件时,仍然会收到“访问被拒绝”错误消息。

你有什么想法吗?