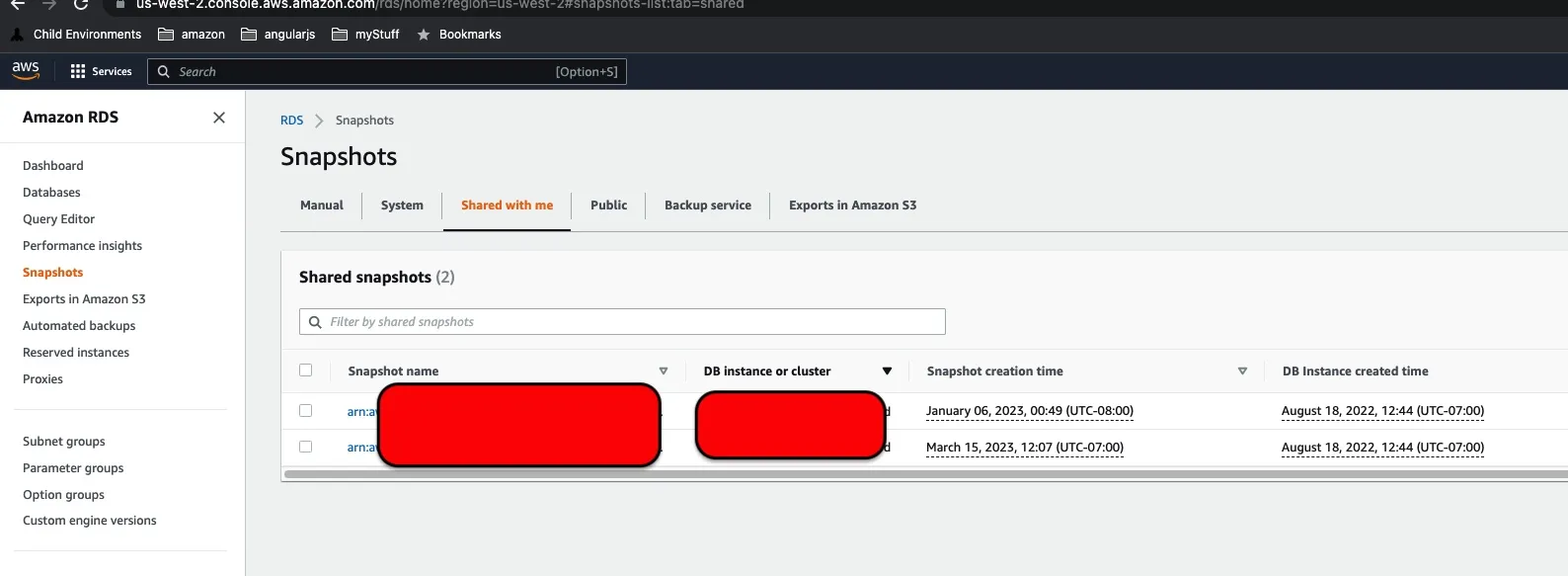

我正在尝试为使用 KMS 加密密钥进行 aws rds copy-db-snapshot 设置最小权限:

$ aws rds copy-db-snapshot --source-db-snapshot-identifier rds-backup-share-

mysql --target-db-snapshot-identifier rds-backup-share-mysql-reencrypted --kms-key-id <kms-arn>

(所有在<>中的内容都被我删除了,其中还包含有效值。)

很不幸,我得到了这个错误:

An error occurred (KMSKeyNotAccessibleFault) when calling the CopyDBSnapshot operation: The target snapshot KMS key [<kms-arn>] does not exist, is not enabled or you do not have permissions to access it.

目前我允许执行以下操作:

"Action": [

"kms:ReEncrypt*",

"kms:ListKeys",

"kms:ListAliases",

"kms:GenerateDataKey*",

"kms:Encrypt",

"kms:DescribeKey",

"kms:Decrypt"

],

如果我用kms:*{code}替换它,它就可以工作,所以肯定是一个权限问题。

我尝试使用CloudTrail找出正确的权限,但它只包含相同无用的错误信息。

所以我的实际问题是:

- CopyDBSnapshot需要哪些最小的KMS权限?

- 是否有一种通用的方法来确定所需的权限?每次通过谷歌搜索所需的权限都很费时间。

编辑:这是启用了--debug选项的日志输出底部部分:

2017-08-22 17:15:37,521 - MainThread - botocore.endpoint - DEBUG - Sending http request: <PreparedRequest [POST]>

2017-08-22 17:15:37,522 - MainThread - botocore.vendored.requests.packages.urllib3.connectionpool - INFO - Starting new HTTPS connection (1): rds.eu-west-1.amazonaws.com

2017-08-22 17:15:37,927 - MainThread - botocore.vendored.requests.packages.urllib3.connectionpool - DEBUG - "POST / HTTP/1.1" 400 437

2017-08-22 17:15:37,934 - MainThread - botocore.parsers - DEBUG - Response headers: {'x-amzn-requestid': 'c097fe4e-874c-11e7-a56a-9d1acedaf516', 'content-type': 'text/xml', 'content-length': '437', 'date': 'Tue, 22 Aug 2017 15:15:37 GMT', 'connection': 'close'}

2017-08-22 17:15:37,936 - MainThread - botocore.parsers - DEBUG - Response body:

b'<ErrorResponse xmlns="http://rds.amazonaws.com/doc/2014-10-31/">\n <Error>\n <Type>Sender</Type>\n <Code>KMSKeyNotAccessibleFault</Code>\n <Message>The target snapshot KMS key [<kms-arn>] does not exist, is not enabled or you do not have permissions to access it. </Message>\n </Error>\n <RequestId>c097fe4e-874c-11e7-a56a-9d1acedaf516</RequestId>\n</ErrorResponse>\n'

2017-08-22 17:15:37,938 - MainThread - botocore.hooks - DEBUG - Event needs-retry.rds.CopyDBSnapshot: calling handler <botocore.retryhandler.RetryHandler object at 0x7f9c7ce84860>

2017-08-22 17:15:37,939 - MainThread - botocore.retryhandler - DEBUG - No retry needed.

2017-08-22 17:15:37,952 - MainThread - awscli.clidriver - DEBUG - Exception caught in main()

Traceback (most recent call last):

File "/usr/lib/python3.6/site-packages/awscli/clidriver.py", line 200, in main

return command_table[parsed_args.command](remaining, parsed_args)

File "/usr/lib/python3.6/site-packages/awscli/clidriver.py", line 338, in __call__

return command_table[parsed_args.operation](remaining, parsed_globals)

File "/usr/lib/python3.6/site-packages/awscli/clidriver.py", line 508, in __call__

call_parameters, parsed_globals)

File "/usr/lib/python3.6/site-packages/awscli/clidriver.py", line 627, in invoke

client, operation_name, parameters, parsed_globals)

File "/usr/lib/python3.6/site-packages/awscli/clidriver.py", line 639, in _make_client_call

**parameters)

File "/usr/lib/python3.6/site-packages/botocore/client.py", line 310, in _api_call

return self._make_api_call(operation_name, kwargs)

File "/usr/lib/python3.6/site-packages/botocore/client.py", line 599, in _make_api_call

raise error_class(parsed_response, operation_name)

botocore.errorfactory.KMSKeyNotAccessibleFault: An error occurred (KMSKeyNotAccessibleFault) when calling the CopyDBSnapshot operation: The target snapshot KMS key [<kms-arn>] does not exist, is not enabled or you do not have permissions to access it.

2017-08-22 17:15:37,955 - MainThread - awscli.clidriver - DEBUG - Exiting with rc 255

An error occurred (KMSKeyNotAccessibleFault) when calling the CopyDBSnapshot operation: The target snapshot KMS key [<kms-arn>] does not exist, is not enabled or you do not have permissions to access it.

备注:我在AWS论坛上进行了一次跨贴:https://forums.aws.amazon.com/thread.jspa?messageID=801745

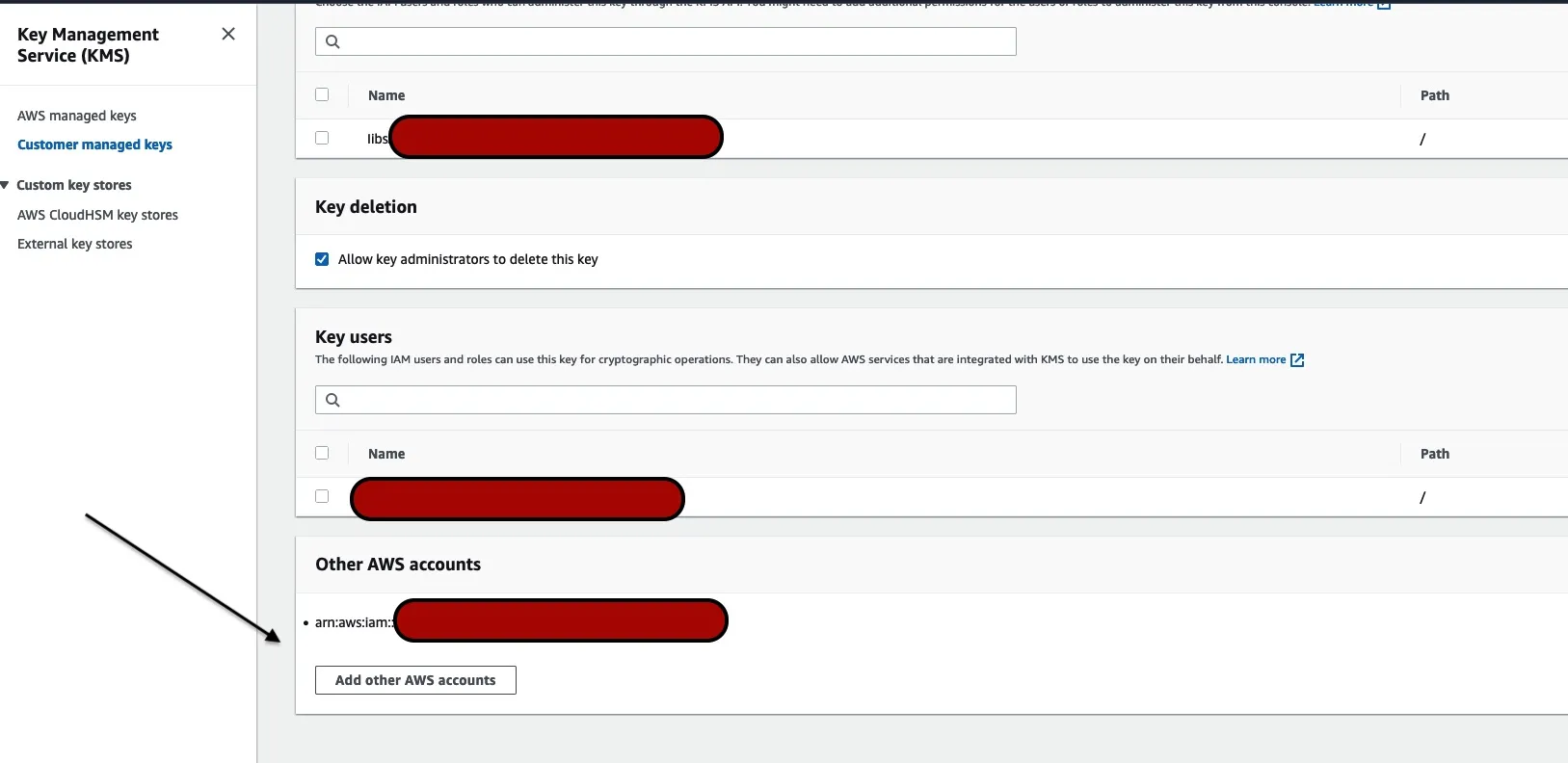

arn:aws:iam::aws:policy/AWSKeyManagementServicePowerUser。 - Rodrigo Murillo