我正在寻找一种方法来利用以下源代码中的缓冲区溢出漏洞,以便跳过printf("x is 1")这行:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

void func(char *str) {

char buffer[24];

int *ret;

strcpy(buffer,str);

}

int main(int argc, char **argv) {

int x;

x = 0;

func(argv[1]);

x = 1;

printf("x is 1");

printf("x is 0");

getchar();

}

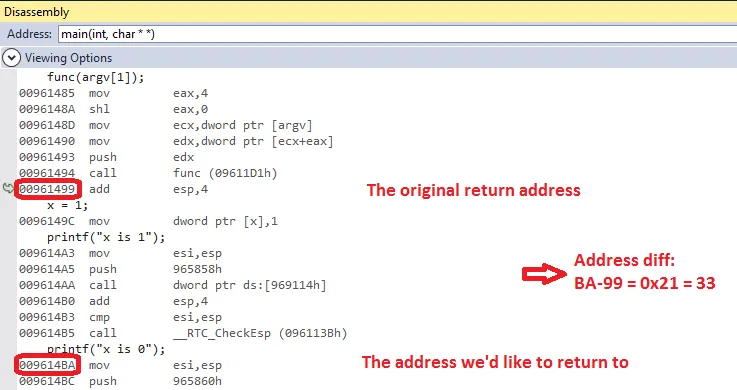

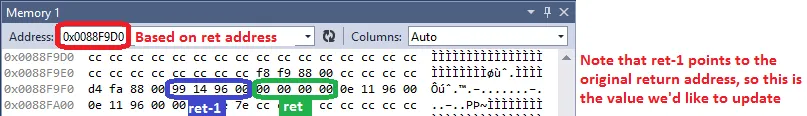

为了做到这一点,我想修改“func”函数。我知道我需要使用ret变量来修改返回地址,使其跳过我想要跳过的那一行,但我不确定如何实际操作。有人有建议吗?

编辑:

通过使用gdb,我在主函数中找到了以下调用:

Temporary breakpoint 1, 0x00000000004005ec in main ()

(gdb) x/20i $pc

=> 0x4005ec <main+4>: sub $0x20,%rsp

0x4005f0 <main+8>: mov %edi,-0x14(%rbp)

0x4005f3 <main+11>: mov %rsi,-0x20(%rbp)

0x4005f7 <main+15>: movl $0x0,-0x4(%rbp)

0x4005fe <main+22>: mov -0x20(%rbp),%rax

0x400602 <main+26>: add $0x8,%rax

0x400606 <main+30>: mov (%rax),%rax

0x400609 <main+33>: mov %rax,%rdi

0x40060c <main+36>: callq 0x4005ac <func>

0x400611 <main+41>: movl $0x1,-0x4(%rbp)

0x400618 <main+48>: mov $0x4006ec,%edi

0x40061d <main+53>: mov $0x0,%eax

0x400622 <main+58>: callq 0x400470 <printf@plt>

0x400627 <main+63>: mov $0x4006f3,%edi

0x40062c <main+68>: mov $0x0,%eax

0x400631 <main+73>: callq 0x400470 <printf@plt>

0x400636 <main+78>: callq 0x400490 <getchar@plt>

0x40063b <main+83>: leaveq

0x40063c <main+84>: retq

0x40063d: nop

尽管如此,我还是对下一步该怎么做感到困惑。我知道函数将返回到0x400611行,并且我需要使其跳转到0x400631,但我不确定应该跳多少位或者应该如何修改ret变量。