我无法在用户成功登录后从AWS Cognito返回的ID_TOKEN中获取自定义属性。

我尝试过的步骤:

1.创建用户池 2.创建应用程序客户端并检查自定义属性(customattrib1,customattrib2)

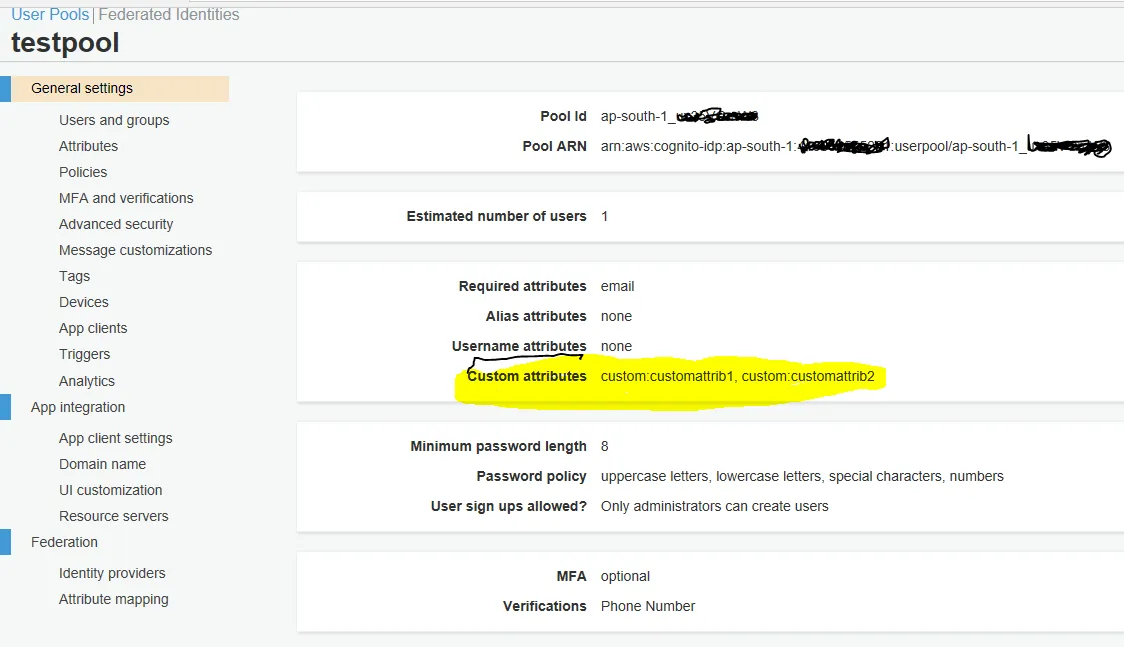

用户池屏幕:

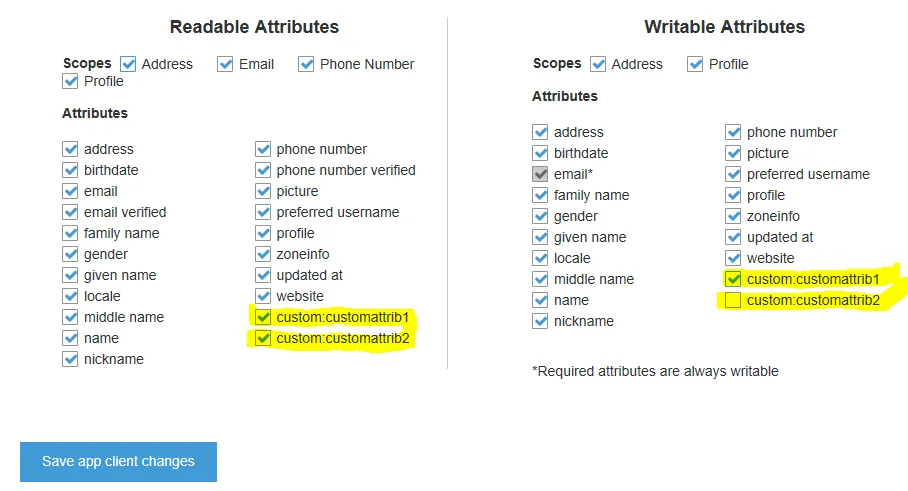

检查应用客户端配置中的自定义属性

3.使用admin-create-user API创建用户

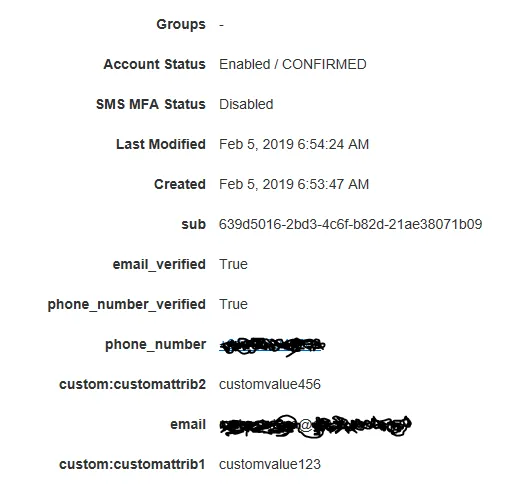

下图显示了用户属性的值:

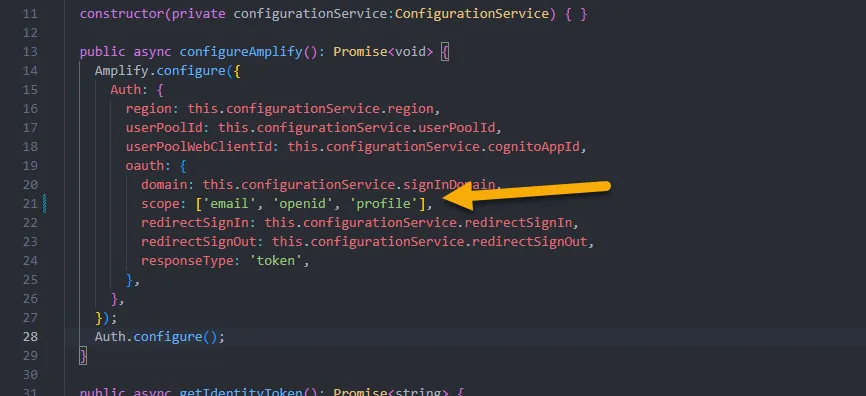

4. 在客户端应用程序中使用aws-cognito-auth.js登录用户。返回的ID令牌不包含自定义属性。

ID_TOKEN

{

"at_hash": "PKfjYDaiEty5mUOyJZlPQA",

"sub": "639d5016-2bd3-4c6f-b82d-21ae38071b09",

"email_verified": true,

"iss": "https://cognito-idp.ap-south-1.amazonaws.com/ap-south-1_XXXXXXX",

"phone_number_verified": true,

"cognito:username": "testuser",

"aud": "XYXYXYXYX",

"token_use": "id",

"auth_time": 1549349674,

"phone_number": "##########",

"exp": 1549353274,

"iat": 1549349674,

"email": "testuser@somedomain.com"

}

我已经检查了下面的链接,其中包含一些关于这个问题的信息,但是到目前为止没有什么帮助。

如果用户池配置了SAML身份提供程序,则Cognito用户池自定义属性不会显示在ID令牌中

如果用户池配置了SAML身份提供程序,则Cognito用户池自定义属性不会显示在ID令牌中

https://www.reddit.com/r/aws/comments/a07dwg/cognito_add_custom_attribute_to_jwt_token/

请帮我确定是否有遗漏的内容..