我正在尝试理解Github Actions(GHA)中的安全模型。 假设我对公共存储库有以下要求:

- 允许来自分叉存储库的拉取请求被打开

- GHA应在拉取请求上运行单元测试

- GHA应将单元测试结果作为PR评论发布

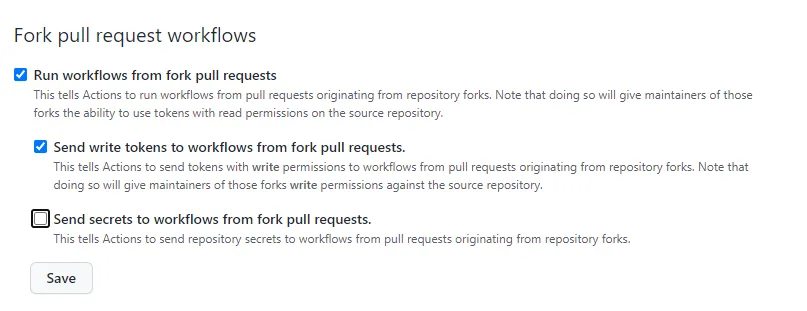

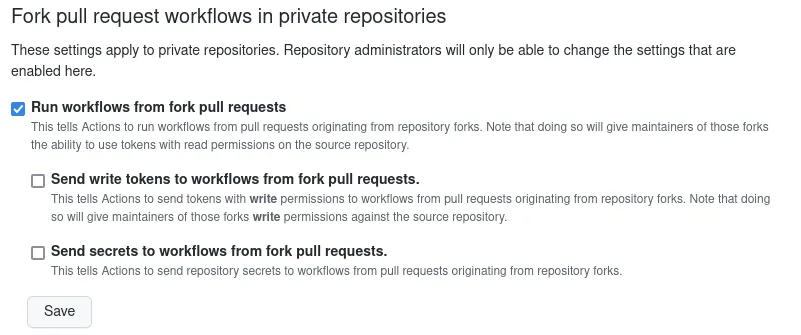

- 从分叉拉取请求运行工作流程。

- 向来自分叉拉取请求的工作流程发送写入令牌