我正在使用.NET Core 2.0和ASP.NET Core 2.0进行应用程序开发。 "test" 应用程序是一个.NET Core控制台应用程序。我编写的核心代码是一个类库。经过适当的测试后,我选择这样做,因为我不会在一段时间内使用它(它正在替换旧的ASPNET代码)。

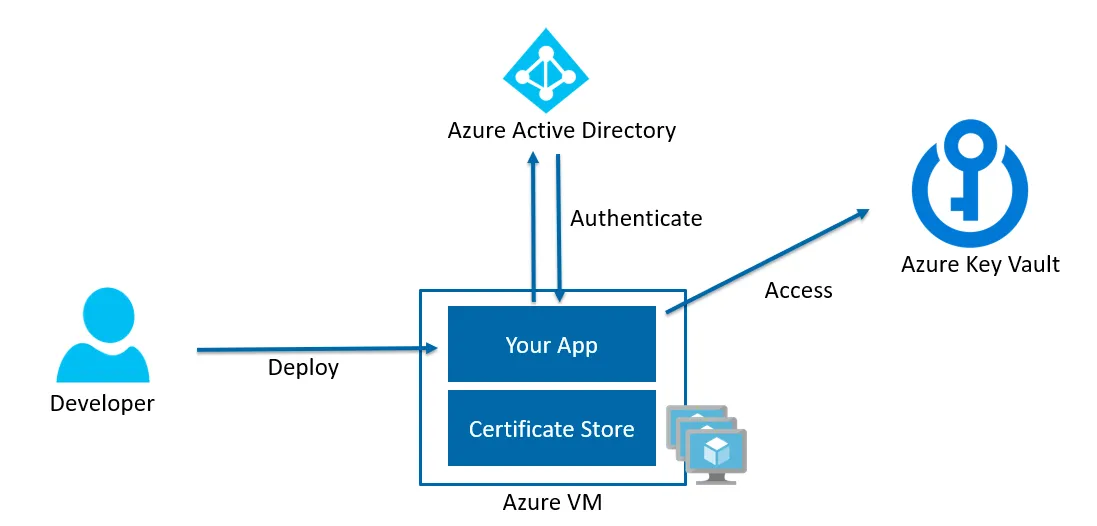

无论如何,由于我必须处理许多用于各种服务的API密钥,因此我决定使用Microsoft Azure Key Vault来存储这些密钥。我已经设置好了所有内容并理解了它的工作原理。测试应用程序使用测试Azure帐户,因此它并不重要。而且由于这是替换遗留代码并且处于初期阶段,所以我是唯一的开发人员。

基本上,我遇到了这个问题。从我所看到的信息来看,关于Azure Key Vault的信息不是很多。许多示例将Client ID和Secret以明文json文件的形式存储(例如:https://www.humankode.com/asp-net-core/how-to-store-secrets-in-azure-key-vault-using-net-core)。我真的不明白这怎么可能是安全的。如果有人获取了这些密钥,他们可以轻松地访问存储在Azure中的信息,对吧?

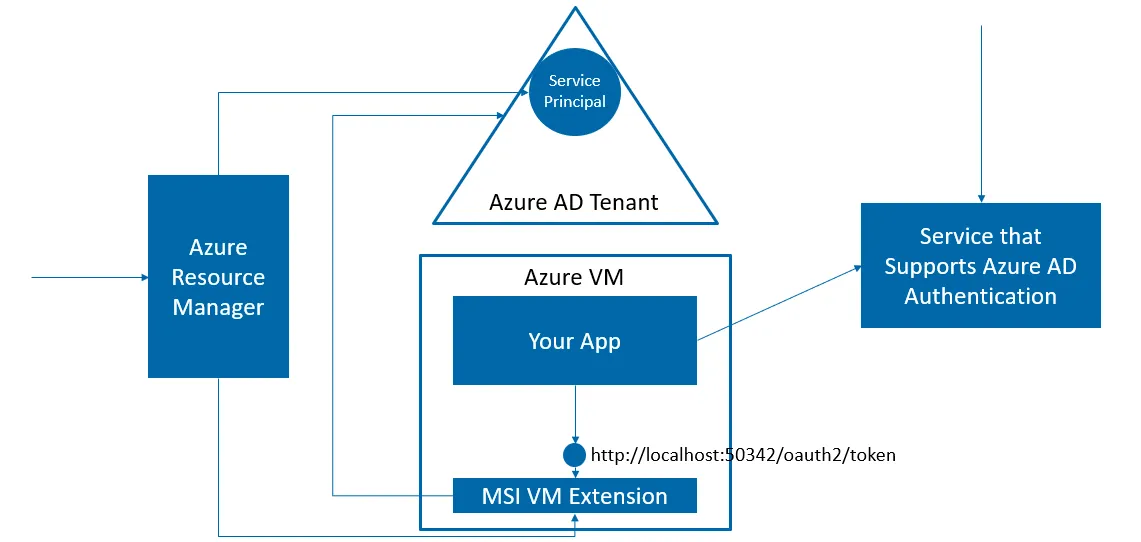

Microsoft MSDN有一个powershell命令授予访问权限(我丢失了原始链接,这是我能找到的最接近的链接:https://www.red-gate.com/simple-talk/cloud/platform-as-a-service/setting-up-and-configuring-an-azure-key-vault/)我的开发操作系统是Windows 10,我的主要服务器操作系统是Debian。

我该如何解决这个问题?

无论如何,由于我必须处理许多用于各种服务的API密钥,因此我决定使用Microsoft Azure Key Vault来存储这些密钥。我已经设置好了所有内容并理解了它的工作原理。测试应用程序使用测试Azure帐户,因此它并不重要。而且由于这是替换遗留代码并且处于初期阶段,所以我是唯一的开发人员。

基本上,我遇到了这个问题。从我所看到的信息来看,关于Azure Key Vault的信息不是很多。许多示例将Client ID和Secret以明文json文件的形式存储(例如:https://www.humankode.com/asp-net-core/how-to-store-secrets-in-azure-key-vault-using-net-core)。我真的不明白这怎么可能是安全的。如果有人获取了这些密钥,他们可以轻松地访问存储在Azure中的信息,对吧?

Microsoft MSDN有一个powershell命令授予访问权限(我丢失了原始链接,这是我能找到的最接近的链接:https://www.red-gate.com/simple-talk/cloud/platform-as-a-service/setting-up-and-configuring-an-azure-key-vault/)我的开发操作系统是Windows 10,我的主要服务器操作系统是Debian。

我该如何解决这个问题?