我正在为将镜像推送到Google Cloud容器注册表的Bitbucket流水线进行设置。

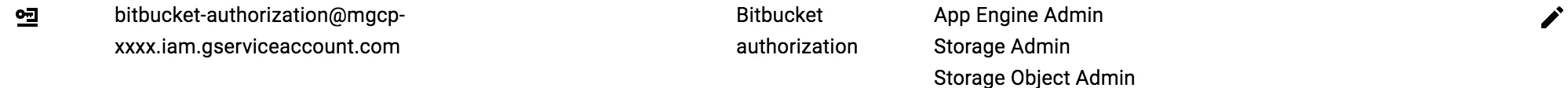

我已经创建了具有存储管理员角色的服务帐号。(bitbucket-authorization@mgcp-xxxx.iam.gserviceaccount.com)

gcloud auth activate-service-account --key-file key.json

gcloud config set project mgcp-xxxx

gcloud auth configure-docker --quiet

docker push eu.gcr.io/mgcp-xxxx/image-name

谢谢!