情境:

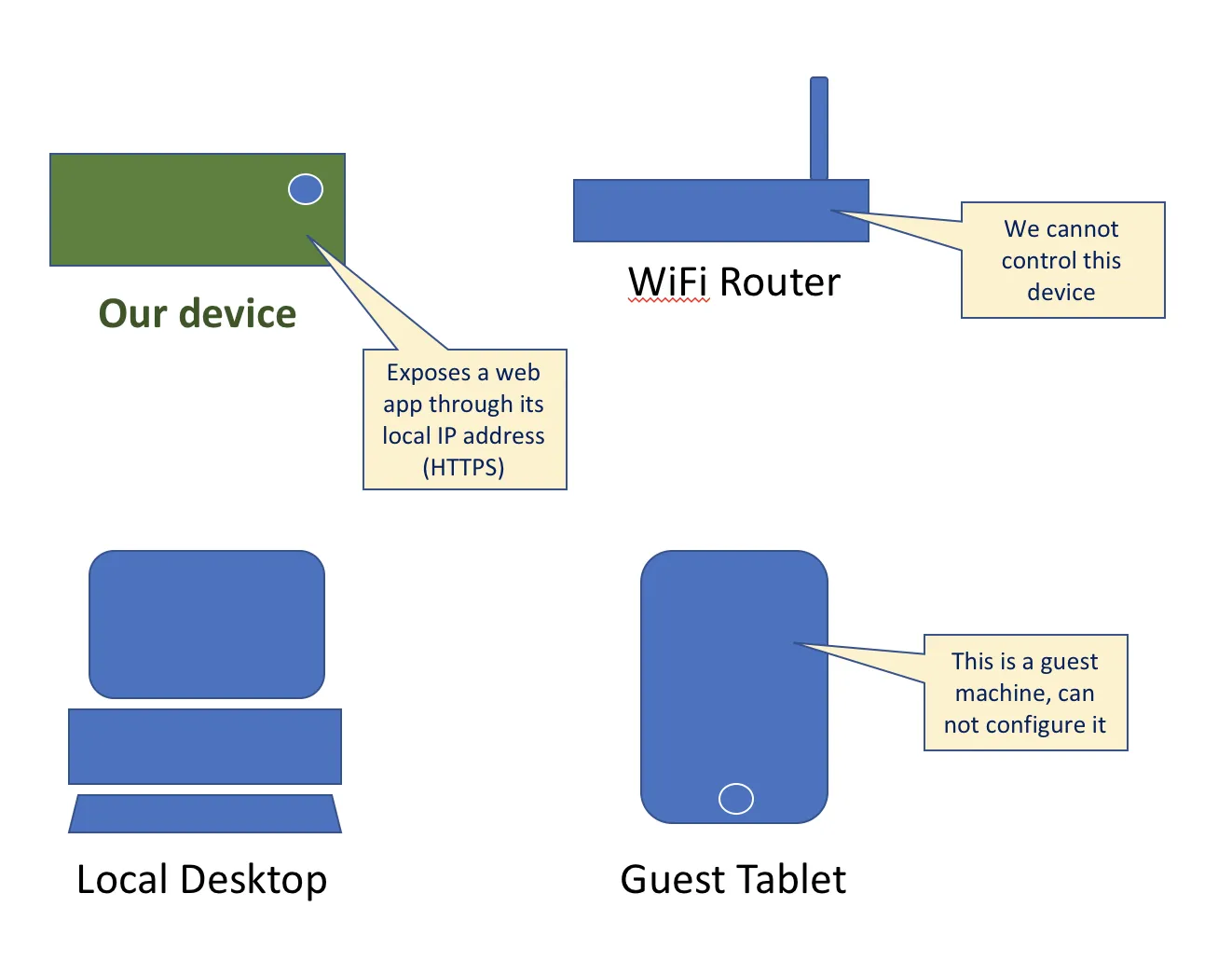

- 我们有一个类似于WiFi路由器的设备,具有UI和API接口

- 该设备将在我们无法控制的任何LAN上运行,就像WiFi路由器在任何房屋中运行一样。

- 该设备不属于任何域,并通过其IP地址(即192.168.1.100)通过浏览器访问。

- 协议应为HTTPS

- 使用的软件是Windows上的.NET Core/Kestrel

- 目前,在所有浏览器中都会发出警告,说明该设备具有无效证书。

- 约束:设备必须可由任何机器(桌面/平板电脑)访问,并且不能在客户端机器上安装或配置任何内容。

问题是: 如何最好地去除警告?我们读到私有/本地IP不能有常规证书的说法。

自签名证书似乎可以工作几天,然后错误再次出现。