我正在使用openssl将从Godaddy购买的证书转换为可在IIS Windows 2016上使用。我使用的转换命令如下,我按Enter键不输入密码。我还尝试输入简单和复杂的密码,但仍然出现相同的错误。

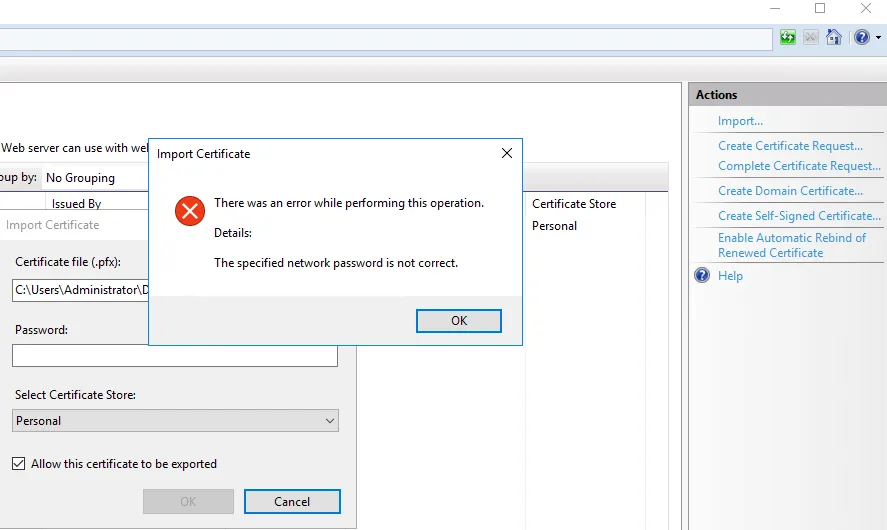

在将内容导入到Windows Server 2016的IIS时,会出现“指定的网络密码不正确”的错误。为了排除故障,我尝试了相同的导入操作,但可以成功地将其导入到Windows Server 2019上。想知道如何为Windows 2016、IIS v10生成pfx文件?谢谢。

openssl pkcs12 -export -out website.pfx -inkey private.key -in a01f36fe692456.crt -certfile gd_bundle-g2-g1.crt

在将内容导入到Windows Server 2016的IIS时,会出现“指定的网络密码不正确”的错误。为了排除故障,我尝试了相同的导入操作,但可以成功地将其导入到Windows Server 2019上。想知道如何为Windows 2016、IIS v10生成pfx文件?谢谢。