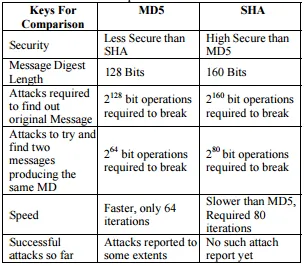

我正在制作一个PHP登录系统,我在考虑使用SHA1、MD5还是另一篇Stackoverflow文章中提到的SHA256。它们中有哪个更安全?对于SHA1/256,我是否仍要使用盐?

此外,将密码以哈希方式存储在MySQL中是否安全?

function createSalt()

{

$string = md5(uniqid(rand(), true));

return substr($string, 0, 3);

}

$salt = createSalt();

$hash = sha1($salt . $hash);