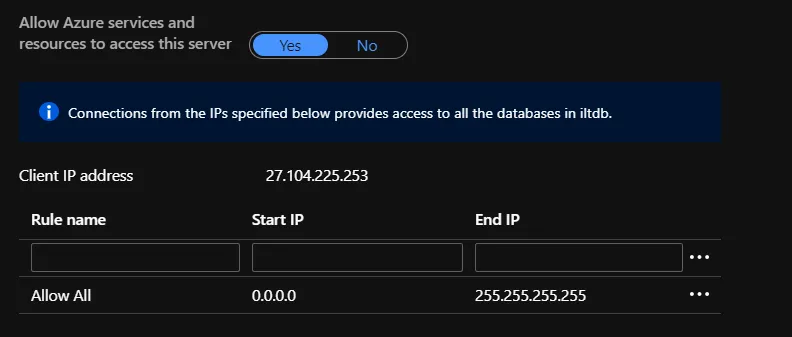

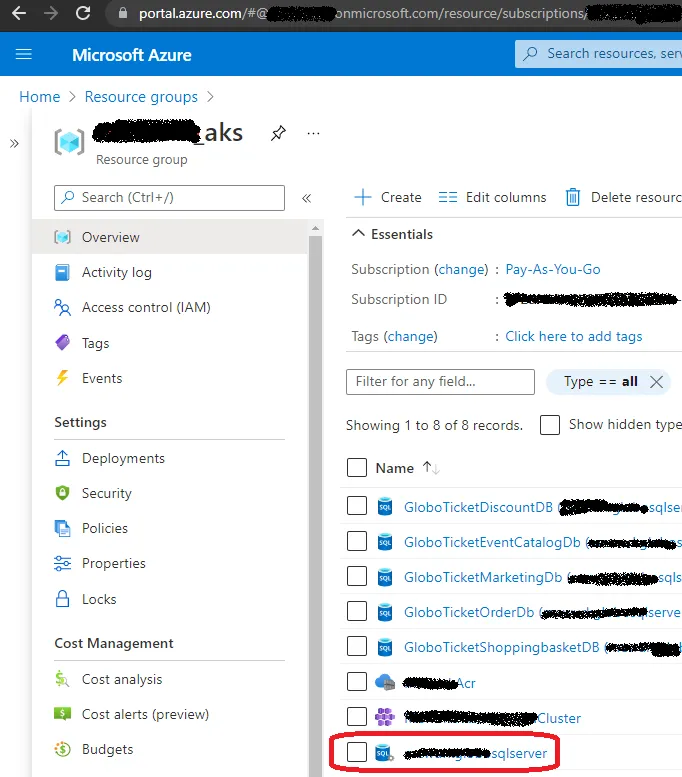

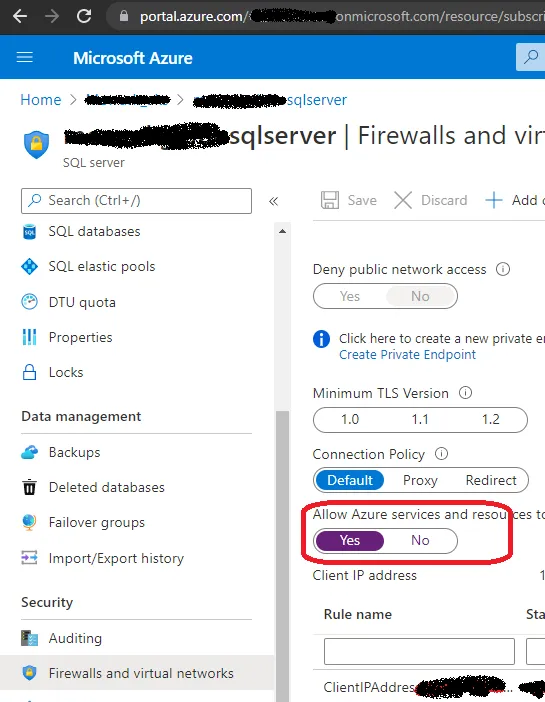

我已经将我的 SQL 托管在 Azure SQL 上。

从我的 AKS,每个 pod,我发现它无法连接到 Azure SQL。

数据库连接:

Data Source=tcp:dbname.database.windows.net,1433;Initial Catalog=dbname;User Id={account};Password={password}

我仔细检查了连接字符串,并能够从我的本地机器连接,但在 kubenetes pod 内部,我尝试执行 telnet 到服务器时它会响应

Connection closed by foreign host.

请问这是什么问题。