如何配置 CF 来解决此问题?

如何在API Gateway前面添加CloudFront

如何配置 CF 来解决此问题?

在API网关(APIG)通过其内部使用CloudFront(CF)支持边缘缓存之前,我想出了一个解决方法。

确实可以将CF分发放在APIG的前面,窍门是强制使用"Viewer Protocol Policy"的HTTPS only选项并且不要转发HOST标头,因为APIG需要SNI。

我将我的CF的"默认缓存行为设置"设置为不转发任何标头,并强制使用"Viewer Protocol Policy"的"HTTPS Only"选项。它有效了。希望这能帮助其他人。

以下是一个CloudFormation资源对象,它具有所有所需的配置(注意:我使用<stage>--<app name>约定作为StackName):

CloudFront:

Type: AWS::CloudFront::Distribution

Properties:

DistributionConfig:

Enabled: true

IPV6Enabled: true

HttpVersion: http2

Comment: !Join [ '--', [!Ref 'AWS::StackName', ' Cloud Front']]

Aliases: [!Ref CloudFrontCname]

ViewerCertificate:

AcmCertificateArn: !Ref AcmCertificateArn

SslSupportMethod: sni-only

MinimumProtocolVersion: TLSv1.1_2016

Origins:

- Id: APIGOrigin

DomainName: !Sub

- ${apigId}.execute-api.${AWS::Region}.amazonaws.com

- { apigId: !Ref ApiGatewayLambdaProxy }

OriginPath: !Sub

- /${Stage}

- { Stage: !Select [ "0", !Split [ '--', !Ref 'AWS::StackName' ] ] }

CustomOriginConfig:

# HTTPPort: 80

HTTPSPort: 443

OriginProtocolPolicy: https-only

OriginCustomHeaders:

- HeaderName: 'Verify-From-Cf'

HeaderValue: !Ref VerifyFromCfHeaderVal

DefaultCacheBehavior:

AllowedMethods: ["DELETE", "GET", "HEAD", "OPTIONS", "PATCH", "POST", "PUT"]

CachedMethods: ["GET", "HEAD", "OPTIONS"]

ForwardedValues:

Headers:

- Access-Control-Request-Headers

- Access-Control-Request-Method

- Origin

- Authorization

# - Host APIG needs to use SNI

QueryString: true

TargetOriginId: APIGOrigin

ViewerProtocolPolicy: https-only

Compress: true

DefaultTTL: 0

CustomErrorResponses:

- ErrorCachingMinTTL: 0

ErrorCode: 400

- ErrorCachingMinTTL: 1

ErrorCode: 403

- ErrorCachingMinTTL: 5

ErrorCode: 500

DNSARecord:

Type: AWS::Route53::RecordSet

Properties:

Comment: !Ref 'AWS::StackName'

Name: !Ref CloudFrontCname

Type: A

HostedZoneName: !Join ['.', [ !Select [1, !Split ['.', !Ref CloudFrontCname]], !Select [2, !Split ['.', !Ref CloudFrontCname]], '']]

AliasTarget:

HostedZoneId: !Ref Route53HostedZoneId

DNSName: !GetAtt CloudFront.DomainName

DNSAAAARecord:

Type: AWS::Route53::RecordSet

Properties:

Comment: !Ref 'AWS::StackName'

Name: !Ref CloudFrontCname

Type: AAAA

HostedZoneName: !Join ['.', [ !Select [1, !Split ['.', !Ref CloudFrontCname]], !Select [2, !Split ['.', !Ref CloudFrontCname]], '']]

AliasTarget:

HostedZoneId: !Ref Route53HostedZoneId

DNSName: !GetAtt C

2018年末的更新

- CloudFormation终于支持设置SSL协议版本:

MinimumProtocolVersion:TLSv1.1_2016 - 我已将此(以及许多其他)最佳实践纳入了一个开源项目中:aws-blueprint

12

补充之前的回答:

行为路径模式必须与“真实”路径匹配是非常重要的。

如果API终端节点是<id>.execute-api.<region>.amazonaws.com/stage-name/my-api,

而原始域+路径是<id>.execute-api.<region>.amazonaws.com/stage-name,

则行为路径模式必须是my-api、my-api/*、my-api/something等。

我不知道为什么,但我认为路径模式可以用作别名,例如:

https://www.example.com/random-name(路径模式random-name)解析为在源中设置的域+路径,例如<id>.execute-api.<region>.amazonaws.com/stage-name。

但事实并非如此。

3

<id>.execute-api.<region>.amazonaws.com/stage-name/api/endpoint1,源+路径:<id>.execute-api.<region>.amazonaws.com/stage-name,路径模式:/api/*,最终端点:https://<id>.cloudfront.net/api/endpoint1,虽然与此无关,但我也发现这个回答对于传递标头非常有用:https://dev59.com/i6bja4cB1Zd3GeqPnN80#47380572 - Cadell Christo也可能是由于原始终端点不正确所致。"API Gateway将所有对不存在路径的错误视为403权限被拒绝错误,而不是404未找到错误。"(参见支持线程)。Authorization header requires 'Credential' parameter. Authorization header requires 'Signature' parameter. Authorization header requires 'SignedHeaders' parameter. Authorization header requires existence of either a 'X-Amz-Date' or a 'Date' header.

我遇到了这个错误,以为我没有正确转发授权标头,但实际上是我错误地配置了原始路径。

1

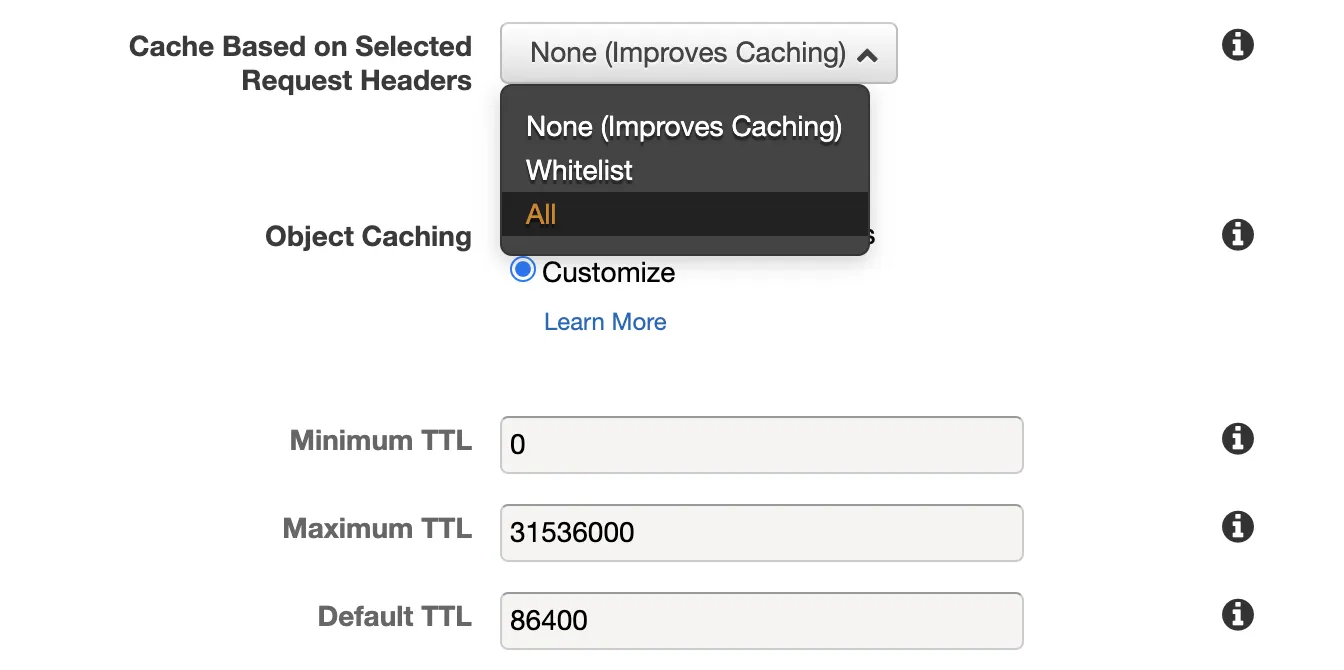

“如何使用自己的 CloudFront 分发设置 API Gateway?” https://aws.amazon.com/premiumsupport/knowledge-center/api-gateway-cloudfront-distribution/ 如果您正在使用 AWS 控制台来设置 CloudFront 分发,则根本原因是您将“基于选定请求标头缓存”设置为“全部”。 将其设置为None或在白名单中排除Host头部将解决问题。

随着2017年11月API Gateway区域端点的推出,我相信现在最优的做法是在其上使用CloudFront分发。有关从边缘优化API转移到区域API并设置CloudFront分发的详细说明,请参见:

你可以使用CloudFront的行为和源特性。

例如,有多个源,如S3存储桶和另一个API网关。

然后根据行为将路由到特定的源。

像默认(*)行为将指向S3。

/api/*行为将指向API网关。

https://kuchbhilearning.blogspot.com/2022/10/add-cloudfront-behavior-and-origin.html代码。

更详细的解释https://kuchbhilearning.blogspot.com/2022/10/api-gateway-and-cloud-front-in-same.html

原文链接

- 相关问题

- 11 如何在AWS API Gateway中向使用计划添加API密钥

- 35 Amazon API Gateway在ELB和ECS集群前面

- 18 在同一域名下使用CloudFront和API Gateway服务

- 5 如何在 AWS Amplify 前面加上 CloudFront 时避免 301 重定向循环?

- 14 将CloudFront主机头转发到API Gateway

- 5 如何在同一域名下同时使用AWS CloudFront和API Gateway?

- 5 如何在Lambda中访问同时位于API Gateway和CloudFront之后的主机?

- 6 如何在Squarespace网站前面放置AWS CloudFront CDN所需的设置?

- 7 AWS API Gateway在CloudFront后面,如何转发头部信息?

- 3 将查询参数从CloudFront传递到API Gateway