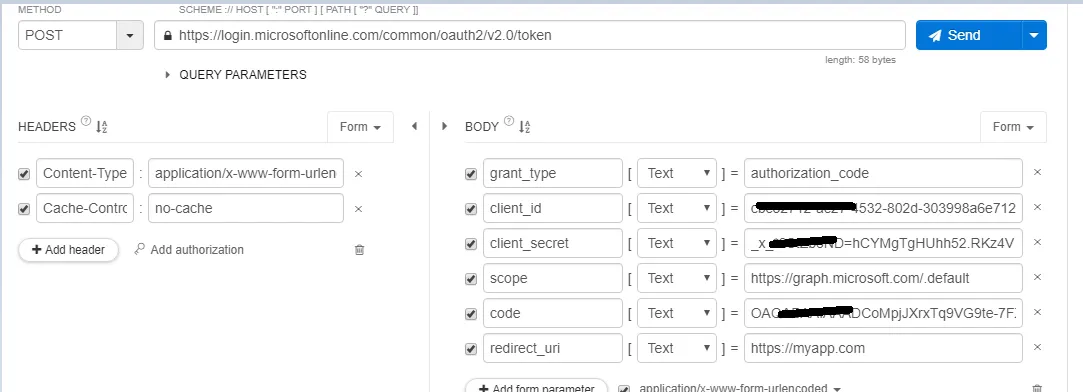

我正在尝试使用图形API获取多租户应用程序的所有用户。 为此,我使用以下请求生成了访问令牌:

POST https://login.microsoftonline.com/common/oauth2/v2.0/token HTTP/1.1

Host: login.microsoftonline.com

Content-Type: application/x-www-form-urlencoded

client_id=535fb089-9ff3-47b6-9bfb-4f1264799865

&scope=https%3A%2F%2Fgraph.microsoft.com%2F.default

&client_secret=qWgdYAmab0YSkuL1qKv5bPX

&grant_type=client_credentials

common代替{tenantID}。那只是一种尝试,因为在文档中建议对adminConsent采用相同做法。通过使用生成的访问令牌,我请求了用户API并收到了以下错误提示。

{

"error": {

"code": "Authorization_IdentityNotFound",

"message": "The identity of the calling application could not be established.",

"innerError": {

"request-id": "56141b7d-dd5e-44b1-9395-cd15d02b52de",

"date": "2019-06-17T12:42:19"

}

}

}

当我使用租户ID生成令牌时,它只返回一个活动目录的用户。

有人能建议一下,我错在哪里了吗?

scp是这样的:"scp": "Files.ReadWrite Files.ReadWrite.All Group.ReadWrite.All IdentityProvider.Read.All Mail.Read profile User.Read User.Read.All User.ReadBasic.All openid email"。 - mohit sharma