当尝试读取我在存储中用于测试的文件时,出现以下错误:

AuthorizationPermissionMismatch

使用此权限执行此操作的请求未获授权。

- 所有内容都在生产环境中(尽管正在开发)

- 特定于存储资源通过Oauth获取的令牌

- Postman将令牌策略设置为"bearer"

- 已授予应用程序“Azure Storage”委派权限。

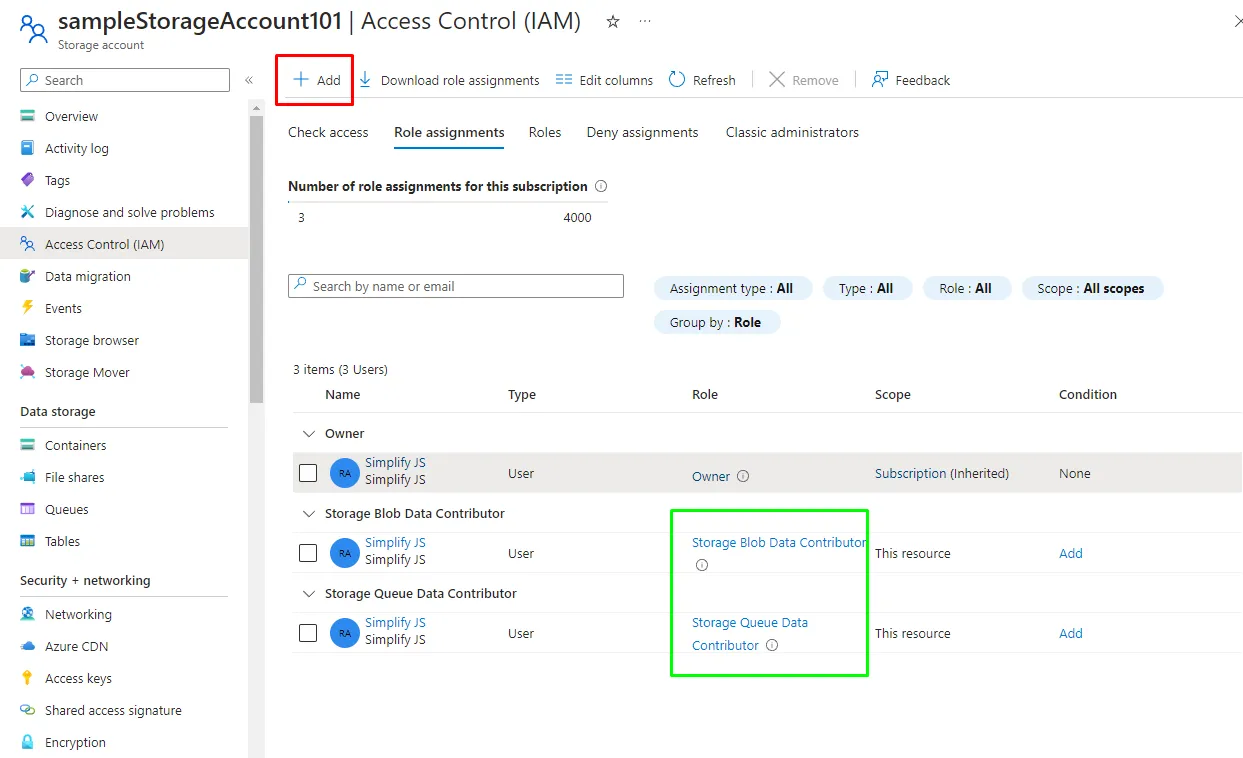

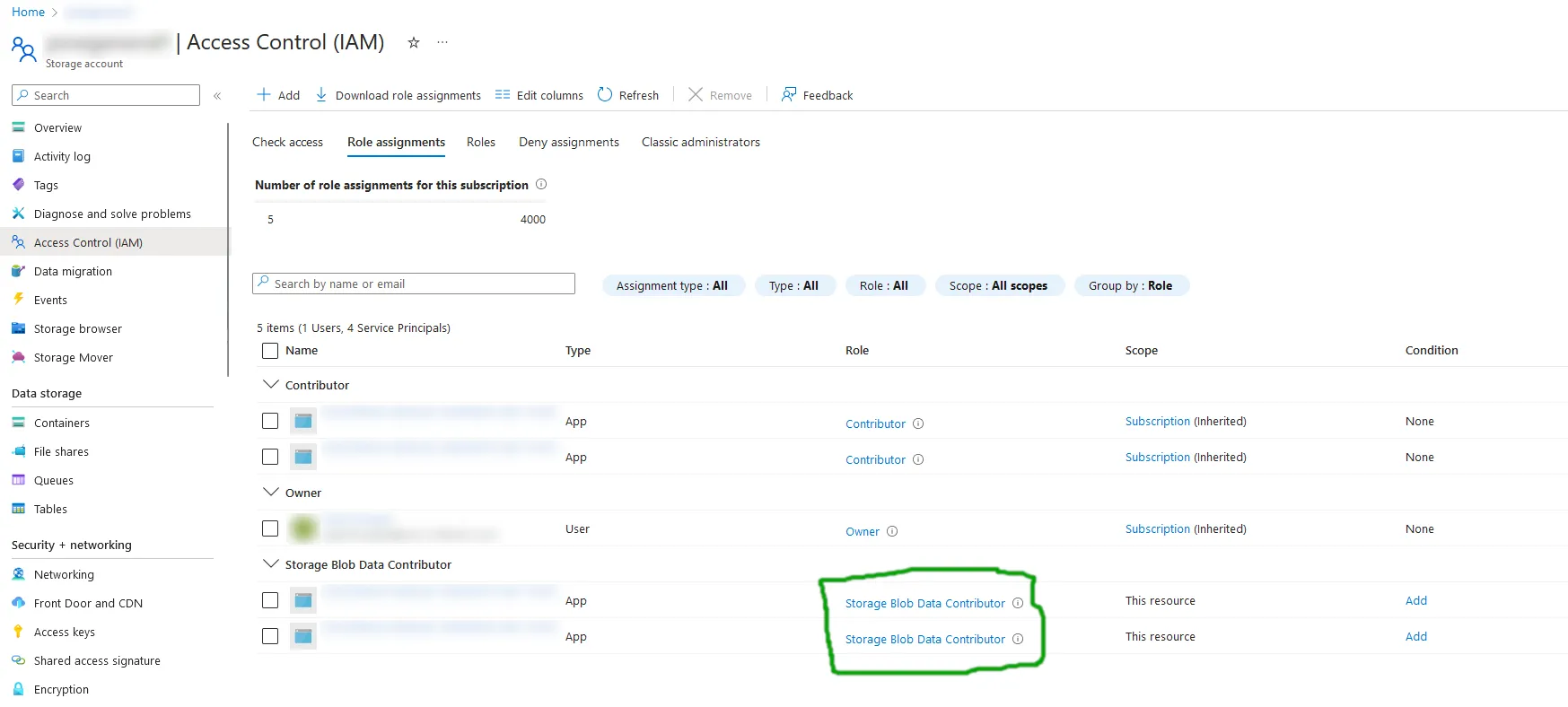

- 我正在获取令牌的应用程序和帐户均被添加为Azure访问控制IAM中的“所有者”

- 我的IP地址已添加到Blob Storage的CORS设置中。

- StorageV2(通用目的v2) - 标准 - 热

- 使用的x-ms-version标头是:

2018-03-28,因为这是我能找到的最新版本,而且我刚刚创建了存储帐户。