pkgbuild进行打包和签名。最近,苹果警告开发人员:

“在即将发布的macOS版本中,Gatekeeper将要求Apple对Developer ID签名软件进行公证。”

在阅读了公证文档之后,苹果警告开发人员:

“您必须为应用程序启用强化运行时才能使其通过Apple的公证。”

其中详细介绍了如何在Xcode中切换这些设置。但是,那些没有使用Xcode开发的应用程序呢?Xamarin/Mono有一些来回讨论,但到目前为止,提交似乎集中在Mojave检测和C/C++上。那么Java应用程序或不分发任何C/C++/Objective-C编译代码的应用程序呢?项目如何获得“公证”,以便不会被未来的macOS更新所阻止?

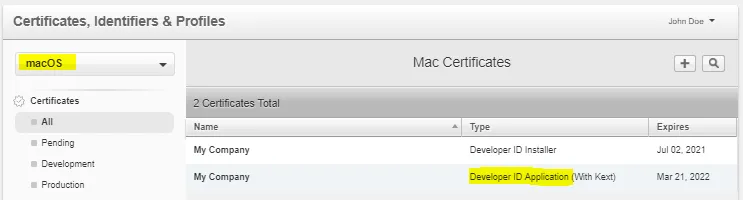

xcrun altool --eval-app --primary-bundle-id <com.mysite.myapp> -u <myappleid@mydomain> -f <path/to/myapp.pkg>提交了我们的.pkg进行评估 -- 没有进行任何更改 -- 然后等待一分钟左右,它返回了RequestUUID = a1b2c3d4e5-a1b2-a1b2-a1b2-a1b2c3d4e5f6,显然我需要使用xcrun altool --eval-info a1b2c3d4e5-a1b2-a1b2-a1b2-a1b2c3d4e5f6 -u <myappleid@mydomain.com>或通过电子邮件监控。请注意,开发者网站的用户协议已更改,因此在尝试之前我已登录并同意。 - tresf