我正在使用windbg调试一个软件的Use-After-Free漏洞(没有源代码访问权限)。

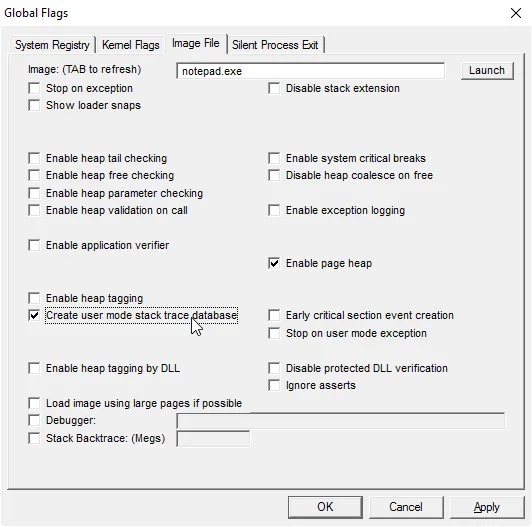

使用windbg和“PageHeap”可以轻松地找出对象何时被释放(!heap -p -a 0xXXXXXXX)和重新使用。

我的问题是,有哪些方法可以找出对象何时被创建。

谢谢。

在哪里

An Object Created --(do something)--> Object Deleted --(do something)--> Object Reference Re-used [App. CRASHHHH!!!]

使用windbg和“PageHeap”可以轻松地找出对象何时被释放(!heap -p -a 0xXXXXXXX)和重新使用。

我的问题是,有哪些方法可以找出对象何时被创建。

谢谢。